Uit een onlangs openbaar gemaakt gerechtelijk document blijkt dat de FBI meerdere bevelen heeft verkregen om de inhoud van e-mailboxen te lezen die door vermeende Noord-Koreaanse hackers worden gebruikt.

FBI┬Ā Dit artikel is tot stand gekomen in samenwerking┬Ā met Court Watch┬Ā, een onafhankelijk medium dat vergeten gerechtelijke documenten ophaalt.

De FBI heeft de inhoud van tientallen e-mailadressen van Google en Yahoo in beslag genomen. Deze adressen werden gebruikt door Noord-Koreaanse hackers die ervan worden verdacht ransomware te hebben ingezet tegen Amerikaanse ziekenhuizen. Dat blijkt uit onlangs openbaar gemaakte gerechtelijke documenten die 404 Media heeft ingezien.

Het document laat zien hoe de FBI bewijs verzamelt tegen de hackers die bekend staan ŌĆŗŌĆŗals Andariel, waarvan de private sector zegt dat ze deel uitmaken van de Noord-Koreaanse hackersgroep genaamd Lazarus. Het document biedt ook inzicht in hoe Noord-Koreaanse hackers vaak gebruikmaken van de infrastructuur van Amerikaanse technologiebedrijven om hun activiteiten te co├Črdineren.

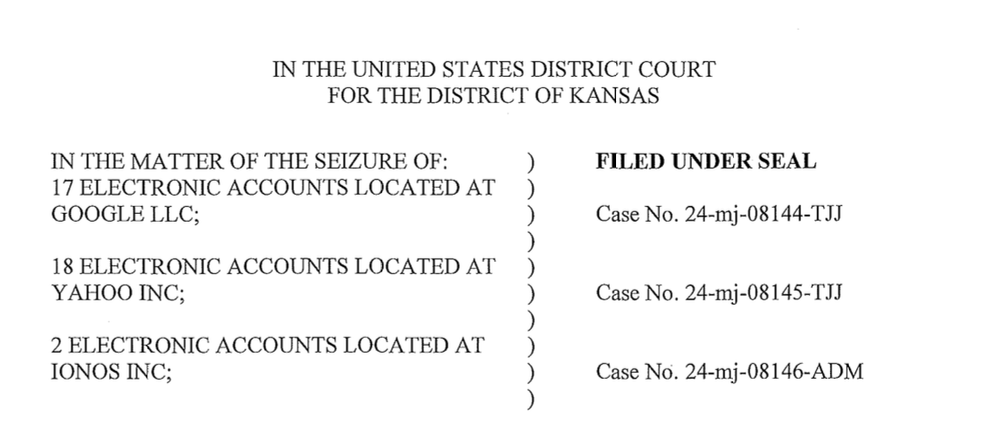

In de┬Āeedverklaring ter ondersteuning van de inbeslagnamebevelen┬Āstaat specifiek dat de FBI toegang probeerde te krijgen tot 17 Google-accounts, 18 Yahoo-accounts en twee bij IONOS, een ander bedrijf dat e-maildiensten levert. (Donderdag┬Āhebben de Amerikaanse autoriteiten Rim Jong Hyok aangeklaagd┬Āvoor zijn vermeende betrokkenheid bij de regeling.)

Het onderzoek begon rond mei 2021, toen hackers een zorgverlener in Chanute, Kansas, als doelwit kozen en minstens vier fysieke servers met ransomware blokkeerden, aldus het gerechtelijk document. Werknemers konden geen toegang krijgen tot de computerservers die werden gebruikt voor r├Čntgenfoto’s en diagnostische beeldvorming, scangegevens, het interne intranet en de server van het slaaplaboratorium, voegt het document toe.

Het slachtofferbedrijf en de FBI stelden vervolgens vast dat de Maui-ransomware werd gebruikt bij de aanval, vervolgt het document. In juli 2022┬Āpubliceerden de FBI, Cybersecurity and Infrastructure Security Agency (CISA) en het ministerie van Financi├½n een gezamenlijk advies┬Āover de golf van Maui-ransomware en schreven de activiteit toe aan door de Noord-Koreaanse staat gesponsorde hackers.┬Ā

De losgeldbrief die op ge├»nfecteerde machines werd achtergelaten, eiste een betaling van 2 Bitcoin (toen ongeveer $ 90.000) om de computers te ontgrendelen, aldus het document. Iemand stuurde betalingen namens de zorginstelling en het slachtoffer ontving de decryptiesleutels, maar niet voordat “de vier servers die werden gebruikt om gezondheidszorgdiensten te verlenen al meer dan een week ontoegankelijk waren”, aldus het document.

Na de losgeldbetalingen kreeg de FBI toegang tot gegevens van een cryptobeurs die de hackers gebruikten.┬ĀLater namen ze┬Āongeveer 500.000 dollar in beslag. Deze bedragen waren gerelateerd aan het gebruik van Maui-ransomware bij de afpersing van slachtoffers in de VS, waaronder het slachtoffer uit Kansas, zo staat in het document.┬Ā

Wat volgde was een uitgebreid onderzoek naar wie er achter de ransomware-aanval op de zorginstelling in Kansas en een aantal anderen tussen mei 2021 en juli 2022 zaten. Onderzoekers maakten als onderdeel van dat onderzoek gebruik van ongeveer 39 huiszoekingsbevelen, zo staat in het document.┬Ā┬Ā

Die huiszoekingsbevelen omvatten dit onlangs ontzegelde bevel dat gericht is op e-mailaccounts die naar verluidt door de hackers worden gebruikt. Deze hackers “cre├½ren grote aantallen online accounts, waaronder accounts die versleutelde diensten aanbieden”, aldus het document. “Tijdens het onderzoek identificeerde de FBI accounts die werden benaderd door IP-adressen in de DPRK [Democratische Volksrepubliek Korea]”, aldus het document.

Bij de losgeldbrief op de vergrendelde Kansas-systemen zat het e-mailadres┬ĀReneeAFletcher@protonmail.com┬Ā, aldus het document. De VS stuurde een juridisch verzoek naar Proton Technologies in Zwitserland, dat ProtonMail runt, dat vervolgens het herstel-e-mailadres verstrekte dat aan dat account was gekoppeld:┬Āwhas1985@yahoo.com┬Ā.

Vervolgens verkregen onderzoekers huiszoekingsbevelen tegen dat Yahoo-account en ontdekten dat het voornamelijk werd gebruikt door een door Noord-Korea gesponsorde hacker om te communiceren met medeplichtigen, ransomware-aanvallen te plannen en informatie over bitcointransacties te versturen om het afgedwongen geld wit te wassen, zo vervolgt het document.

Vanaf daar kregen onderzoekers vervolgzoekbevelen voor andere e-mailaccounts die interactie hadden met die van Yahoo, waaronder┬Āraajivkum26@gmail.com┬Ā. Opvallend is dat het document zegt dat onderzoekers hebben vastgesteld welke andere Gmail-accounts aan deze waren gekoppeld omdat ze “via cookies waren gekoppeld”, wat suggereert dat ze door hetzelfde apparaat werden geopend.

Wat volgde was een reeks andere inbeslagnames van meer gerelateerde e-mailaccounts en gerelateerde informatie. “De FBI heeft geconcludeerd dat de kwaadaardige cyberactoren die verantwoordelijk zijn voor de Maui-ransomwarecampagne deel uitmaken van een groep die bij beveiligingsonderzoekers uit de particuliere sector bekendstaat als Andariel, Onyx Sleet, Stonefly en Silent Chollima.

Onderzoekers uit de particuliere sector beschouwen Andariel als een subgroep van de Lazarus Group, die nauw verbonden is met het DPRK-regime”, voegt het document toe. Op donderdag┬Āpubliceerden de FBI en andere instanties een nieuw advies┬Āover Andariels targeting van defensie-, ruimtevaart-, nucleaire en technische doelen om geclassificeerde en gevoelige informatie te verkrijgen voor de militaire en nucleaire programma’s van Noord-Korea.

De FBI zegt specifiek dat de hackers werken namens het ŌĆ£Reconnaissance General BureauŌĆØ (RGB) van de Noord-Koreaanse regering, haar┬Ābelangrijkste inlichtingendienst┬Ā.

Update: Dit artikel is bijgewerkt met de onlangs aangekondigde aanklacht.