Rusland, China en Iran krijgen al de schuld voor het gebruik van technologie om de verkiezingen in 2020 te ondermijnen. Toch werden de technologieën die zij naar verluidt gebruiken, gecreëerd door een web van bedrijven met diepe banden met Israëlische inlichtingen.

Whitney WEBB

Aan het einde van de Tweede Wereldoorlog in Europa schreef de Britse filosoof Bertrand Russell dat “noch een man, noch een menigte, noch een natie kan worden vertrouwd om menselijk te handelen of om gezond te denken onder invloed van een grote angst.”

Hoewel talloze voorbeelden in het tijdperk na de Tweede Wereldoorlog het punt van Russell hebben bewezen, was een van de beste voorbeelden misschien de bereidheid van het Amerikaanse publiek om leugen na leugen te slikken over Irak van Saddam Hoessein vanwege het klimaat van angst dat volgde op de aanslagen van 11 september. Die leugens, gepropageerd door dubieuze inlichtingendiensten, overheidsfunctionarissen en een compliant medium, resulteerden in catastrofes – groot en klein, zowel in het buitenland als thuis.

Vandaag de dag wordt een analoog verhaal gemaakt door veel van dezelfde spelers – zowel in de media als bij de overheid – maar het heeft controle vermeden, zelfs van onafhankelijke media.

In de afgelopen maanden en met een hernieuwde ijver in slechts de laatste paar weken, hebben anonieme inlichtingenfunctionarissen, dubieuze ‘experts’ en gevestigde media-outlets een verhaal gemaakt over de komende ‘chaos’ van de verkiezingen in 2020, maanden voordat deze plaatsvindt. Volgens dat verhaal zullen bepaalde statelijke actoren specifieke technologieën gebruiken om zich op de ‘Amerikaanse geest’ te richten om de komende presidentsverkiezingen te ondermijnen. Het verhaal houdt in dat die inspanningen zo succesvol zullen zijn dat de VS zich nooit als democratie zullen herstellen.

Hoewel deze anonieme overheidsbronnen en hun stenografen de landen die verantwoordelijk zullen zijn en de technologieën die ze zullen gebruiken al hebben genoemd, geven ze ook toe dat er nog geen bewijs bestaat om deze claims te ondersteunen, wat betekent dat ze – op zijn best – pure speculatie zijn.

Krantenkoppen als ” Hackers komen voor de verkiezingen van 2020 – en we zijn er nog niet klaar voor “, ” In principe waarschuwt elke Amerikaanse nationale veiligheidsleider voor buitenlandse interferentie bij de verkiezingen van 2020 ” en ” Amerikaanse inlichtingenbureaus: Rusland en China plannen zich te bemoeien in 2020 zijn verkiezingen ‘steeds vaker gemeen geworden, ondanks dat er geen bewijs beschikbaar is, evenals waarschuwingen dat het Amerikaanse publiek weerloos is tegen de oude plaag van’ nepnieuws ‘en de nieuwe plaag van’ diepe namaak ‘. Sommige berichten in de media zijn zo ver gegaan dat zeggen dat daadwerkelijke buitenlandse bemoeienis niet eens nodig is, omdat alleen de angst voor buitenlandse bemoeienis voldoende zou kunnen zijn om het Amerikaanse politieke systeem onherstelbaar te verstoren.

Historisch gezien is het doel van dergelijke angstaanjagende verhalen het verhandelen van burgerlijke vrijheden voor verhoogde veiligheid, of beter gezegd, de schijn van verhoogde veiligheid. Maar wanneer de behoefte aan veiligheid wordt gevoeld vanwege een angst die is gebaseerd op door de overheid aangestuurde speculatie en niet op bewijs, gaat het doel van dat verhaal niet over het beschermen van het publiek tegen een echte, tastbare dreiging, maar in plaats daarvan over de consolidatie van macht door de groepen die verantwoordelijk zijn voor het maken ervan – in dit geval de inlichtingengemeenschap en andere belangrijke spelers in de nationale veiligheidsstaat.

Wat echter bijzonder vreemd is aan dit verhaal rond aanstaande ‘chaos’ en bemoeienis bij de komende verkiezingen in 2020, is het feit dat niet alleen de instrumenten van genoemde bemoeienis in detail zijn benoemd en beschreven, maar dat het gebruik ervan bij de verkiezingen onlangs is gesimuleerd door een bedrijf met diepe banden met zowel Amerikaanse als Israëlische inlichtingendiensten. Die simulatie, georganiseerd en gerund door het Israëlisch-Amerikaanse bedrijf Cybereason , eindigde met tientallen Amerikanen dood, de annulering van de verkiezingen in 2020, het opleggen van staat van beleg en een piek in angst bij de Amerikaanse bevolking.

Veel van de technologieën die worden gebruikt om dat chaotische en gruwelijke scenario in de Cybereason-simulatie te creëren, zijn dezelfde technologieën die Amerikaanse federale ambtenaren en bedrijfsmedia hebben gepromoot als de kern van de toolkit waarvan zij beweren dat deze zullen worden gebruikt om de komende verkiezingen te ondermijnen, zoals deep fakes en hacks van kritieke infrastructuur, consumentenapparatuur en zelfs voertuigen.

Hoewel het bestaande verhaal al de schuld heeft gelegd aan de Amerikaanse rivaalstaten China, Rusland en Iran, worden deze technologieën in plaats daarvan gedomineerd door bedrijven die gebonden zijn aan dezelfde inlichtingendiensten als Cybereason, met name de Israëlische militaire inlichtingendienst.

Omdat inlichtingendiensten in de VS en Israël niet alleen het verhaal over buitenlandse bemoeienis van 2020 maken, maar ook deze technologieën domineren en het gebruik ervan simuleren om de komende verkiezingen te verbeteren, wordt het cruciaal om de motivaties achter dit verhaal te overwegen en als deze inlichtingendiensten motieven bij het promoten en simuleren van dergelijke resultaten die de Amerikaanse democratie effectief zouden beëindigen en bijna totale macht aan de nationale veiligheidsstaat zouden geven.

Media, intelligentie voorafschaduwing technisch aangedreven doom voor 2020

Hoewel de 2020 Amerikaanse verkiezingen is nog maanden weg, hebben een overvloed aan berichten in de media in de afgelopen zes maanden (en ook vóór die tijd) het verhogen van bezorgdheid na bezorgdheid over hoe de Amerikaanse verkiezingen is nog zo kwetsbaar zijn voor buitenlandse inmenging dat een dergelijke inmenging is in wezen een onvermijdelijkheid .

Een deel van de reden voor de recente toename van angstmoord lijkt de release van een gezamenlijke verklaring van belangrijke leden van de regering Trump afgelopen november te zijn geweest. Die verklaring , geschreven door procureur-generaal Bill Barr, minister van Defensie Mark Esper, waarnemend DHS-secretaris Kevin McAleenan, waarnemend directeur van National Intelligence Joseph Maguire, FBI-directeur Christopher Wray, NSA-directeur Gen. Paul Nakasone, en Cybersecurity and Infrastructure Security Agency (CISA) Regisseur Christopher Krebs beweerde dat buitenlandse inmenging in 2020 op handen was, hoewel hij toegaf dat er geen aanwijzingen zijn dat er interferentie heeft plaatsgevonden:

Onze tegenstanders willen onze democratische instellingen ondermijnen, het publieke sentiment beïnvloeden en het overheidsbeleid beïnvloeden. Rusland, China, Iran en andere buitenlandse kwaadwillende actoren zullen allemaal proberen zich in het stemproces te mengen of de perceptie van de kiezer te beïnvloeden . Tegenstanders kunnen proberen hun doelen te bereiken met verschillende middelen, waaronder campagnes op sociale media, het leiden van desinformatieoperaties of het uitvoeren van verstorende of destructieve cyberaanvallen op de nationale en lokale infrastructuur.

Hoewel we op dit moment geen aanwijzingen hebben voor een compromis of verstoring van de verkiezingsinfrastructuur die tegenstanders in staat zou stellen om stemmen te voorkomen, stemaantallen te wijzigen of de mogelijkheid om stemmen te tellen te verstoren, blijven we alert op bedreigingen voor Amerikaanse verkiezingen (nadruk toegevoegd). ”

Ondanks het belangrijkste voorbehoud dat er op het moment van de verklaring geen bewijs was, gebruikten mediarapporten de verklaring om te beweren dat buitenlandse inmenging in 2020 op handen was, zoals in deze rapporten van BuzzFeed , ABC News en Newsweek .

Naast de rapporten die de betrokkenheid van statelijke actoren – namelijk Rusland, Iran en China – hebben verzekerd, ondanks geen bewijs, hebben andere rapporten beweerd dat deze vermeende dreigende inmenging onvermijdelijk succesvol zal zijn, grotendeels vanwege claims dat de tactiek gebruikt zal sterk afhankelijk zijn van technologie die de VS niet met succes kan tegengaan. CSO Online , een online nieuwskanaal dat nieuws, analyse en onderzoek naar beveiliging en risicobeheer biedt, waarschuwde onlangs dat “het oplossen van problemen met de stem- en verkiezingsinfrastructuur in Amerika een langetermijnvoorstel is dat niet op tijd voor de verkiezingen zal worden opgelost in november ’terwijl de New York Times waarschuwde voor dreigende chaos en dat ‘sluipende’ kwaadwillende buitenlandse actoren al de basis hadden gelegd voor ‘een lelijk campagneseizoen dat is aangetast door hacken en desinformatie’. Wired beweerde vorig jaar dat de Amerikaanse verkiezingsbeveiliging ‘nog steeds pijn doet op elk niveau’.

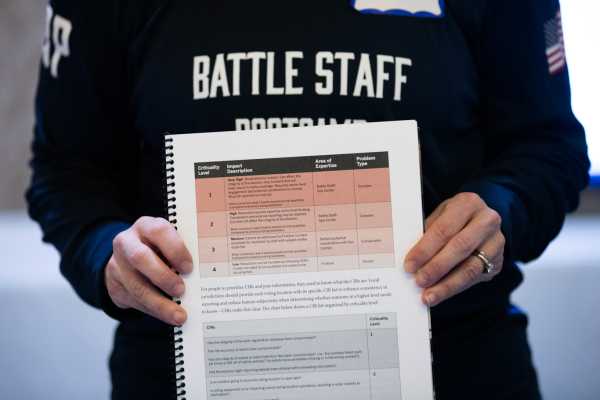

Een trainer houdt een boekje bij tijdens een oefening voor lokale verkiezingsfunctionarissen om 2020 verkiezingscenario’s te simuleren in Springfield, Va. 16 december 2019. Alex Brandon | AP

In een ander voorbeeld publiceerde Rolling Stone eerder deze maand een artikel met de kop ‘ Hackers komen voor de verkiezingen van 2020 – en we zijn niet klaar ‘, waarin wordt beweerd dat ‘de realiteit is dat:’ we vooruitgang hebben geboekt sinds de vorige verkiezingen – maar we zijn veel minder veilig dan we zouden moeten zijn. “Het artikel gaat verder met te beweren dat het doel niet noodzakelijkerwijs is om stemmachines te hacken of de resultaten te veranderen, maar” alleen om de indruk te wekken van een aanval als een manier om ons vertrouwen in het verkiezingsproces te ondermijnen. ‘

Het gaat door:

Het doelwit is de geest van het Amerikaanse volk ‘, zegt Joshua Geltzer, een voormalig directeur van terrorismebestrijding in de National Security Council. “Op sommige manieren zijn we minder kwetsbaar dan in 2016. Op andere manieren is het meer.” Bijna elke expert is het daarover eens: het worst-case scenario, het scenario waarop we ons moeten voorbereiden, is een situatie die Amerikanen vragen het fundament van onze democratie – vrije en eerlijke verkiezingen. “

Ruim voordat dit soort retoriek zijn intrede deed in de Amerikaanse media, beweerde het Israëlische geheime technologiebedrijf Cybereason in een release op zijn website dat ” knoeien met de mening van een kiezer ” een grotere impact zou hebben dan het veranderen van stemtotalen, zelfs vóór 2016 verkiezing. Die release, gepubliceerd door Cybereason voorafgaand aan de laatste presidentsverkiezingen, werd geschreven door de CEO van het bedrijf, Lior Div, die vroeger aanvallende hackingoperaties tegen natiestaten leidde voor Israëlische militaire inlichtingen.

Van al deze media-rapporten is er een duidelijke consensus dat een van de belangrijkste tactieken die binnenkort zullen worden gebruikt om zich te bemoeien met de komende Amerikaanse verkiezingen , het gebruik van zogenaamde ” diepe vervalsingen ” zal zijn. combinatie van “deep learning” en “fake”, deep fakes omvatten video en audio die is gemanipuleerd met kunstmatige intelligentie (AI) om media te creëren die authentiek lijken, maar dat niet zijn. Bezorgdheid over het gebruik ervan bij de komende verkiezingen heeft niet alleen een rijkdom aan mediaberichten over de kwestie aangespoord, maar heeft zowel het Amerikaanse leger als het Congres ertoe aangezet maatregelen te nemen om het potentiële misbruik ervan te beperken.

Een ding dat opvalt in het mediaverhaal over bemoeienis met verkiezingen en diepe vervalsingen, is dat verschillende nieuwsorganisaties artikelen hebben gepubliceerd waarin staat dat diepe vervalsingen zullen worden gebruikt om de verkiezingen van 2020 te ondermijnen , in tegenstelling tot de verklaring dat ze kunnen worden gebruikt of dat ze een fenomeen dat aandacht verdient (hoewel sommige rapporten deze meer afgemeten aanpak hebben gevolgd ).

De reden voor dit niveau van vertrouwen kan te danken zijn aan verklaringen van prominente Amerikaanse inlichtingenfunctionarissen vorig jaar, waaronder die van Dan Coats, de voormalige directeur van National Intelligence (DNI), die in de 2019 Worldwide Threat Assessment voor de US Intelligence Community beweerde dat diepe vervalsingen en andere hi-tech vormen van nepmedia zouden worden gebruikt om de verkiezingen in 2020 te verstoren. Jassen specifiek vermeld:

Tegenstanders en strategische concurrenten zullen waarschijnlijk proberen diepe vervalsingen of vergelijkbare machine-learningtechnologieën te gebruiken om overtuigende – maar valse – beeld-, audio- en videobestanden te maken om invloedcampagnes tegen de Verenigde Staten en onze bondgenoten en partners te vergroten. ”

Sinds Coats de waarschuwing heeft gegeven, hebben talloze mediaberichten de bezorgdheid met weinig aandacht gepromoot, wat slechts een van de vele keren in de geschiedenis van de VS is waar verhalen die eerst door de Amerikaanse inlichtingendienst werden geschreven vervolgens door Amerikaanse media sterk worden gepromoot, zelfs wanneer de bewering van inlichtingenfunctionarissen is speculatief, zoals in dit geval. Inderdaad, de verhalen die worden gepromoot met betrekking tot de verkiezingen in 2020, betreffen veel van dezelfde inlichtingendiensten ( Amerikaanse en Israëlische ) en media die claims promoten die later vals bleken te zijn over ‘massavernietigingswapens’ in Irak voorafgaand aan de invasie van 2003, onder andere relevante voorbeelden .

Opmerkelijk was dat deep fakes een prominente plaats innamen en dat het het meest werd gebruikt door kwaadwillende hackers in de verkiezingssimulatie van Cybereason 2020 , waarin zowel video- als audio-only deep fakes werden gebruikt om verkeerde informatie op nationale en lokale tv-kanalen te verspreiden om zich voor te doen als politieofficieren en verkiezingsfunctionarissen en om valse bomdreigingen te creëren door zich voor te doen als de terreurgroep Daesh (ISIS). Cybereason is toevallig ook een partner van de organisatie die de meest bekende maker en producent van diepe namaakproducten ter wereld financiert, een organisatie die – net als Cybereason zelf – openlijk verbonden is met Israëlische inlichtingendiensten.

Afgezien van diepe vervalsingen, zijn andere technologieën bewapend in de verkiezingssimulatie van Cybereason ook het onderwerp geweest van verschillende mediaberichten, zoals het hacken van Internet of Things (IoT) apparaten en apparaten en zelfs het hacken van voertuigen die een vorm van internetconnectiviteit hebben. In de Cybereason-simulatie werden IoT-hacks gebruikt om de stembureaus af te sluiten en desinformatie te verspreiden, terwijl voertuigen werden gehackt om terreuraanslagen uit te voeren tegen burgers die in de rij stonden om te stemmen, verschillende doden en honderden gewonden.

De meeste mediaberichten hebben beweerd dat deze technologieën deel zullen uitmaken van de komende ‘explosie’ in cyberoorlogvoering in 2020 en ze niet specifiek koppelen aan dreigende verkiezingsbemiddeling. Anderen hebben de link naar de verkiezingen echter expliciet gemaakt.

De daders van tevoren een naam geven

Naast de kennelijke consensus over hoe buitenlandse bemoeienis zich zal voordoen tijdens de verkiezingen van 2020, is er ook overeenstemming over welke landen verantwoordelijk zijn. Nogmaals, dit is grotendeels gebaseerd op verklaringen van Amerikaanse nationale veiligheidsfunctionarissen. In de gezamenlijke verklaring van de DOJ, DOD, DHS, DNI, FBI, NSA en CISA van november vorig jaar met betrekking tot de verkiezingsbeveiliging voor 2020, bijvoorbeeld, staat dat “Rusland, China, Iran en andere buitenlandse kwaadwillende actoren allemaal zullen proberen in te grijpen het stemproces of invloed op de percepties van kiezers ‘voordat we toevoegen’ we hebben momenteel geen bewijs ‘.

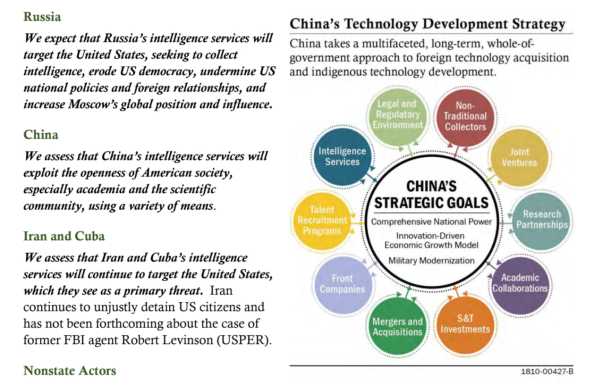

Evenzo noemt de 2019 wereldwijde dreigingsevaluatie voor de US Intelligence Community , geschreven door de toenmalige directeur van National Intelligence Dan Coats, dezelfde drie landen met betrekking tot dreigende verkiezingsinterferentie in 2020 en stelt dat hun inmenging in de verkiezingen in 2020 ‘vrijwel zeker is’. “De beoordeling voegt het volgende toe over elke natie:

- Rusland: “De inspanningen van de sociale media in Rusland zullen zich blijven concentreren op het verergeren van sociale en raciale spanningen, het ondermijnen van het vertrouwen in autoriteiten en het bekritiseren van ervaren anti-Russische politici.”

- China: “China zal juridische, politieke en economische hefbomen blijven gebruiken – zoals de aantrekkingskracht van Chinese markten – om de informatieomgeving vorm te geven. Het is ook in staat om cyberaanvallen op systemen in de Verenigde Staten te gebruiken om gezichtspunten die het politiek gevoelig acht te censureren of te onderdrukken. ”

- Iran: “Iran, dat campagnes in de sociale media heeft gebruikt om doelgroepen in zowel de Verenigde Staten als aanverwante landen te bereiken met berichten die zijn afgestemd op de Iraanse belangen, zal doorgaan met het gebruik van online beïnvloedingsoperaties om zijn belangen te bevorderen.”

De beoordeling van Coats was voldoende om tal van verhalen te produceren over de dreigende dreiging die deze drie landen vormen voor de verkiezingen van 2020, met krantenkoppen als ” Amerikaanse inlichtingenbureaus: Rusland en China plannen zich te bemoeien met de verkiezingen van 2020 “.

De overgrote meerderheid van waarschuwingen met betrekking tot toekomstige interferentie bij verkiezingen is afkomstig van Amerikaanse inlichtingenfunctionarissen met een twijfelachtig record van betrouwbaarheid en een geschiedenis van het gebruik van de media om propaganda en desinformatie te verspreiden, het meest beroemd via Operatie Mockingbird. De meeste – zo niet alle – van de recente en talrijke artikelen over dreigende inmenging zijn sterk afhankelijk van claims van de twee eerder genoemde regeringsdocumenten, documenten die zijn vervaardigd door Amerikaanse inlichtingendiensten voor publieke consumptie, evenals claims van anonieme Amerikaanse functionarissen.

Een screenshot van de National Threat Assessment 2019 geeft een lijst van Rusland, China en Iran als primaire bedreigingen voor de Verenigde Staten

Een recent artikel in de New York Times , bijvoorbeeld, getiteld ‘ Chaos Is the Point’: Russische hackers en trollen groeien heimelijker in 2020 ‘, is bijna volledig gebaseerd op’ interviews met tientallen ambtenaren en experts ‘, hoewel de enige overheidsfunctionaris genoemd in het artikel is Shelby Pierson, de uitvoerende bedreiging van de inlichtingengemeenschap. De meest geciteerde experts in het artikel zijn Ben Nimmo, voorheen van de havikse, door de NAVO gefinancierde Atlantische Raad en nu met Graphika, en Laura Rosenberger, directeur van de neoconservatieve gecreëerde Alliance for Securing Democracy. Het artikel noemt echter verschillende keren “Amerikaanse functionarissen” en “huidige en voormalige functionarissen” om beweringen te doen over dreigende verkiezingsinterferentie die een somber beeld van het huidige verkiezingsseizoen schetsen.

Een recent artikel van The Hill is gebaseerd op het waarnemend hoofd van het DHS, Tsjaad Wolf, als de enige bron, waarin Wolf wordt beweerd dat “we volledig verwachten dat Rusland zal proberen tussenbeide te komen in de 2020 verkiezingen om publieke verdeeldheid te zaaien en onze democratische instellingen te ondermijnen” te midden van andere waarschuwingen die Wolf gaf over Chinese en Iraanse cyberdreigingen voor Amerikaanse verkiezingen. Andere artikelen, waaronder een getiteld ” Rusland, China zijn van plan hun tactiek aan te passen om te hacken, 2020-verkiezingen te beïnvloeden ” citeren alleen Shelby Pierson van de Amerikaanse inlichtingengemeenschap als bron voor de claim van die kop. Een ander adellijke titel ” Rusland is niet de enige bedreiging voor de verkiezingen van 2020, zegt Amerikaanse inlichtingendiensten ” citeert alleen anonieme Amerikaanse inlichtingenfunctionarissen, zoals de kop suggereert.

Hoewel Rusland en China consequent zijn genoemd als de meest waarschijnlijke bemiddelaars bij de verkiezingen, hebben rapporten ook de kans vergroot dat Iran de buitenlandse bemiddelaar van 2020 zal worden, vooral in de maanden voorafgaand aan en weken na de moord op de Iraanse generaal Qassem Soleimani door de regering Trump . Een recente “informele peiling”, uitgevoerd door de Washington Post, vroeg haviken in de denktank, werknemers bij bedrijven als Raytheon en huidige en voormalige federale ambtenaren of Iran waarschijnlijk wraak zou nemen op de VS via cyberaanval. De Post leidde de resultaten van de enquête onder de kop ” Maak je klaar voor serieuze cyberaanvallen uit Iran, zeggen experts .”

Ondanks de vele waarschuwingen van de media voor een dreigende en ‘ernstige’ cyberwraak uit Iran, was de enige cyberaanval die aan het land werd toegeschreven na de dood van Soleimani het vandalisme van de website van het Federal Depository Library Program, een tamelijk goedaardige daad die niettemin in krantenkoppen werd gestraald ” Website van de Amerikaanse overheid gehackt met pro-Iraanse berichten, beeld van bebloede Trump .” De Amerikaanse regering wordt in dat artikel geciteerd als zeggende: “Op dit moment is er geen bevestiging dat dit de actie was van Iraanse door de staat gesponsorde actoren.”

Ook opmerkelijk afwezig in berichten in de media is het feit dat WikiLeaks in 2017 onthulde dat de CIA een bibliotheek had opgeslagen met “gestolen” cyberaanvaltechnieken die in andere landen, waaronder Rusland en Iran, waren geproduceerd. Die onthullingen, onderdeel van de release van Vault 7, onthulden dat de UMBRAGE-groep van de CIA in staat was om “toeschrijving [voor cyberaanvallen die de CIA daadwerkelijk heeft gedaan] verkeerd te richten door de ‘vingerafdrukken’ van de groepen achter te laten dat de aanvalstechnieken waren gestolen van. ”Met andere woorden, de CIA was meer dan in staat om cyberaanvallen met“ valse vlag ”uit te voeren en deze de schuld te geven aan buitenlandse actoren.

Met name een van de virussen die Iran de schuld krijgen van cyberaanvallen die zich op de VS richten vóór de verkiezingen van 2020 – genaamd Shamoon – werd “gestolen” door de UMBRAGE van de CIA en geciteerd in de WikiLeaks-release .

Belangenconflict met Microsoft ‘verdedigt democratie’

Vorig jaar zag de tech-gigant Microsoft samenwerken om buitenlandse actoren, in het bijzonder Iran, de schuld te geven van cyberaanvallen tegen de VS. Dit hielp om beweringen te versterken die grotendeels waren voortgekomen uit een handvol Amerikaanse inlichtingenfunctionarissen en haveloze, neoconservatieve denktanks als media rapporten over gerelateerde claims van Microsoft behandelden het bedrijf als een onafhankelijke waarnemer uit de particuliere sector.

Maar zoals uit onderzoeken van MintPress is gebleken, heeft Microsoft duidelijke belangenconflicten met betrekking tot interferentie bij verkiezingen. Het programma “Defending Democracy” heeft hulpmiddelen zoals ” NewsGuard ” en ” ElectionGuard ” voortgebracht waarvan wordt beweerd dat het de Amerikaanse democratie zal helpen beschermen, maar – bij nader onderzoek – in plaats daarvan het tegenovergestelde effect heeft.

Afgelopen januari legde MintPress de neoconservatieve backers van NewsGuard bloot en hoe speciale belangengroepen het programma steunden in een poging om onafhankelijke journalistiek te censureren onder het mom van de strijd tegen ‘nepnieuws’. Uit latere onderzoeken bleek het risico dat Microsoft’s ElectionGuard voor Amerikaanse stemmachines bestaat, die beweert veiliger te zijn en hoe het platform is ontwikkeld door bedrijven die nauw verbonden zijn met de beruchte onderzoekstak van het Pentagon DARPA en de Israëlische militaire inlichtingeneenheid 8200.

ElecionGuard-software is sindsdien overgenomen door vele fabrikanten van stemmachines en is gepland om te worden gebruikt in sommige Democratic Primary-stemmen. Met name de drang om ElectionGuard-software te gebruiken is geleid door het onlangs opgerichte Cybersecurity and Infrastructure Security Agency (CISA), het federale bureau dat belast is met het toezicht op verkiezingsbeveiliging en wordt geleid door Christopher Krebs, een voormalige topman van Microsoft op hoog niveau .

In de afgelopen maanden heeft Microsoft ook centraal gestaan in de beweringen dat Iran heeft geprobeerd de Amerikaanse presidentiële campagnes voor 2020 te hacken, evenals beweringen dat Iran van plan is zich op het Amerikaanse elektriciteitsnet en andere kritieke infrastructuur te richten met cyberaanvallen.

Afgelopen oktober schreef Microsoft een blogpost over een ‘dreigroep’, genaamd Phosphorus, waarvan zij geloven dat het afkomstig is uit Iran en verbonden is met de Iraanse regering. later werd in de media gemeld dat het de herverkiezingscampagne van president Trump was. Microsoft concludeerde dat de poging “niet technisch geavanceerd” en uiteindelijk niet succesvol was, maar voelde zich genoodzaakt om het bekend te maken en te koppelen aan de Iraanse regering.

Hoewel het geen bewijs leverde voor de hack of de redenen om te ‘geloven’ dat de aanval uit Iran kwam, werd in de mediaberichten de verklaring van Microsoft behandeld als bewijs dat Iran zich actief had bemoeid met de verkiezingen in 2020. Krantenkoppen als ” Iraanse hackers richten zich op Trump-campagne als 2020 bedreigingen oplopen “, ” Iran-gekoppelde hackers richten zich op Trump 2020-campagne, Microsoft zegt “, ” Microsoft: aan Iran gekoppelde hacker richtte de presidentiële campagne tegen 2020 ” en ” Microsoft zegt dat Iraniërs probeerden te hacken Amerikaanse presidentiële campagne, ‘Werden over de voorpagina’s van Amerikaanse media gestraald. Geen van de rapporten onderzocht de claims van Microsoft of merkte het duidelijke belangenconflict op dat Microsoft had bij het indienen van dergelijke claims vanwege haar inspanningen om de eigen ElectionGuard-software landelijk te gebruiken.

Microsoft-CEO Satya Nadella bespreekt 740 vermeende infiltratiepogingen door actoren van nationale staten op een conferentie in Seattle, 6 mei 2019. Elaine Thompson | AP

Mediaberichten lieten ook het feit weg dat Microsoft een belangrijke overheidscontractant is voor de Amerikaanse inlichtingengemeenschap en het Pentagon . Met name de Trump-campagne, waarvan Microsoft zei dat het doelwit van deze aanval was, werd later geïdentificeerd als de enige grote presidentiële campagne met behulp van Microsoft’s ” AccountGuard ” -software, onderdeel van het dubieuze “Defending Democracy” -programma dat ook NewsGuard en ElectionGuard voortbracht. AccountGuard claimt campagnegerelateerde e-mails en gegevens tegen hackers te beschermen.

Microsoft dook niet lang daarna op en beweerde opnieuw dat Iran kwaadwillig de civiele infrastructuur van de Verenigde Staten had aangevallen. Deze volgende claim werd voor het eerst gepubliceerd door Wired en later behandeld door andere verkooppunten . Die rapporten citeren een enkele persoon, Microsoft-beveiligingsonderzoeker Ned Moran, die beweerde dat een door Iran gesteunde hackgroep APT33 zich richtte op de Amerikaanse ‘fysieke controlesystemen die worden gebruikt in elektriciteitsbedrijven, productie en olieraffinaderijen’.

“Ze proberen berichten naar hun tegenstanders te sturen en proberen het gedrag van hun tegenstanders te dwingen en te veranderen,” vertelde Moran aan Wired . Moran verklaarde ook dat “Microsoft geen direct bewijs heeft gezien dat APT33 een verstorende cyberaanval uitvoert in plaats van louter spionage of verkenning, het heeft incidenten gezien waarbij de groep op zijn minst de basis heeft gelegd voor die aanvallen (nadruk toegevoegd).”

Cybereason helpt het verhaal te maken

Hoewel Amerikaanse inlichtingenfunctionarissen en media in grote lijnen verantwoordelijk zijn geweest voor het bepalen van het verhaal dat dreigende bemoeienis zal worden gevoerd door Rusland, China en Iran, zijn de belangrijkste componenten van dat verhaal, met name met betrekking tot China en Iran, gelegd door Cybereason, een bedrijf dat onlangs 2020 doomsday verkiezingssimulaties organiseerde en dat nauwe banden heeft met de inlichtingengemeenschappen van zowel de VS als Israël.

We’re three days into 2020, and the world is already on high alert from last night’s airstrike in #Baghdad. Read our latest blog to learn more about their history of #cyber retaliation and what could be in store. https://t.co/GktqUa4iaf

— Cybereason (@cybereason) January 3, 2020

Dit betekent dat de “krachtige wraak” -reactie van Iran waarschijnlijk minder gaat over de flits en alles over de knal. Als u verbonden systemen hebt die verantwoordelijk zijn voor kinetische wereldeffecten, zoals ICS-systemen en kritieke infrastructuur rond water, energie of vitale services , is het tijd om op te letten. Iran en de VS houden zich bezig met Cyber-vakmanschap, wat betekent dat de handschoenen uit zijn als Iran zijn doelen kiest (nadruk toegevoegd). “

Cybereason citeerde ook bezoekende fellow voor het National Security Institute en voormalig adviseur van de US Secret Service (die deelnam aan de verkiezingssimulaties van Cyberaeson), Anne Marie Zettlemoyer, die beweerde dat Iran zich binnenkort zou kunnen richten op Wall Street en kritieke Amerikaanse infrastructuur zoals het elektriciteitsnet:

Een aanval op de financiële systemen kan economisch verwoestend zijn en het vertrouwen en de levensvatbaarheid van markten verzwakken. We kunnen echter niet voorbijgaan aan de fysieke gevolgen en manifestaties die kunnen voortvloeien uit een cyberaanval, met name tegen kritieke infrastructuur zoals energie- en industriële controlesystemen. “

De claims van Cybereason met betrekking tot de interesse van Iran in “kritieke infrastructuur” -systemen zijn waarschijnlijk afkomstig van Microsoft, de claims werden vervolgens in verschillende rapporten door de media gepareerd , waarvan vele Sam Curry van Cybereason citeerden . Curry levert ook een bijdrage aan grote nieuwszenders zoals Forbes, waar hij schrijft over de mogelijkheden van Iran tot cyberoorlogvoering-

Ook wij hebben jou steun nodig in 2025, gun ons een extra bakkie koffie groot of klein.

Dank je en proost?

Wij van Indignatie AI zijn je eeuwig dankbaar

The Iranian hacking group, APT33, has been targeting industrial control systems used by power grids, manufacturing and oil refineries. Read CSO, @samjcurry's take on the group's focus in @ForbesTech. https://t.co/gAl3abUvlg

— Cybereason (@cybereason) November 21, 2019

Met name in de recente aantijgingen van Cybereason tegen Iran wordt gesteld dat “het duidelijk is dat Iran zich heeft voorbereid op toekomstige geopolitieke conflicten door toegang te krijgen tot kritieke infrastructuur en andere belangrijke operaties in de Verenigde Staten.” Het steunt deze claims door een artikel te citeren dat is geschreven door Curry voor Forbes . Na de dood van Soleimani hebben talloze media-rapporten, waaronder in het Verenigd Koninkrijk The Independent en ABC News , Curry genoemd als een bron van “experts” door te beweren dat Iran wraak zou nemen met cyberaanvallen.

De beweringen van Microsoft over buitenlandse hackers en bemoeienis – waarvan het bewijs nooit openbaar is gemaakt maar desondanks als feit is opgevat – worden vaak ondersteund door Cybereason.

Afgelopen augustus beweerde Microsoft Russische pogingen te hebben verijdeld om twee aan Republikeinen gelieerde denktanks te hacken en hoewel Cybereason’s toenmalige directeur van inlichtingendiensten Ross Rustici, hoewel het geen bewijs leverde, in verschillende mediaberichten als expert werd geciteerd , zei hij dat dergelijk gedrag te verwachten van Rusland. In een dergelijk rapport verklaarde Rustici:

We zijn erg goed in het bestrijden van de laatste oorlog, maar de Russen zijn erg goed in het ontwikkelen van hun spel. Ik vermoed dat als ze een psychologische operatie rond de verkiezingen gaan doen, de manier waarop ze dat doen anders zal zijn dan wat ze in 2016 hebben gedaan. Hoe effectief de verdedigingen die we hebben gebouwd voor wat ze in 2016 hebben gedaan, zullen zijn voor die aanvallen moet nog worden gezien. “

Geen van de mediaberichten waarin Rustici werd genoemd, noemde de banden van Cybereason met Israëlische inlichtingen, en verwees naar technologiebedrijven alleen een “in Boston gevestigd cybersecuritybedrijf” en vergelijkbare varianten. De Intelligence Group van Cybereason is gevuld met voormalige en actieve leden van Amerikaanse en Israëlische inlichtingendiensten en heeft verschillende rapporten vrijgegeven over hacking door de nationale staten, met een focus op Rusland en China.

Cybereason loopt ook voorop bij claims dat China betrokken is geweest bij agressieve cyberaanvallen tegen multinationale bedrijven die ook wijdverspreide berichtgeving in de Amerikaanse media hebben gezien, ondanks het ondoorzichtige karakter van het bewijs voor de claims van Cybereason.

In een verhaal dat grote aandacht kreeg van verkooppunten zoals Fox News , Reuters, CNBC en anderen , onthulde Cybereason wat het ‘ Operation Soft Cell ‘ noemde , een operatie die massa’s gegevens van verschillende wereldwijde telecommunicatiebedrijven heeft gestolen. In elk verhaal is Cybereason de enige bron van de claim en weigerde het de naam of locatie van een van de getroffen bedrijven te verstrekken. Het bedrijf beweerde ook te hebben vastgesteld dat de aanval waarschijnlijk was gepleegd door iemand “die werd gesteund door een natiestaat en gelieerd is aan China.” Het beweerde verder dat het debriefing en gecoördineerde reacties met Amerikaanse inlichtingendiensten had uitgevoerd.

In een artikel voor Reuters verklaarde Cybereason dat “we deze keer, in tegenstelling tot in het verleden, zeker genoeg zijn om te zeggen dat de aanval uit China is ontstaan”, terwijl Cybereason CyberScoop afzonderlijk vertelde dat het ” hacktools zoals een gemodificeerde webshell had gevonden en een remote access trojan die vaak worden geassocieerd met, maar niet uniek, Chinese hackers.”Ondanks de ongerijmdheid, berichten in de media legde de schuld vierkant op China, zoals te zien in koppen als“ Chinese spionnen zijn zuigen up call records bij multinational telecom zeggen onderzoekers . ‘

Voordat Operation Soft Cell werd ontdekt, had Cybereason in de maanden en jaren daarvoor op zijn blogs gewaarschuwd dat China zich binnenkort op Amerikaanse bedrijven zou richten . De onthulling van Operatie Soft Cell – die uitsluitend afkomstig was van Cybereason – is gebruikt om de zaak op te bouwen dat China openlijk bezig is met cyberwarfare tegen zijn rivaliserende staten, zoals de Verenigde Staten, en gericht op ‘ democratie zelf’ .

Meest bekende Deep Fake Creator wordt gefinancierd door Israeli Intelligence

Hoewel de media, en zelfs Cybereason zelf, de basis hebben gelegd om specifieke statelijke actoren de schuld te geven voor de verkiezingen in 2020 die zich ver voor het feit bemoeien, is het de moeite waard om de ‘Operation Blackout’-verkiezingssimulatie van Cybereason en de tactieken van de’ slechte acteurs ‘opnieuw te bekijken. in dat scenario.

Die simulatie, in detail besproken in de eerste aflevering van deze serie , zorgde voor de bewapening van specifieke technologieën, namelijk deep fakes, hacks of Internet of Things (IoT) -apparaten en hacks van voertuigen, om de Amerikaanse verkiezingen in 2020 aan te pakken, resulterend in de annulering van de verkiezingen en het opleggen van staat van beleg.

Gezien het huidige verhaal over wat statelijke actoren zich waarschijnlijk zullen bemoeien met de verkiezingen van 2020 – namelijk Rusland, China en Iran – en de tactieken die zij naar verluidt zullen gebruiken, is het belangrijk om de bronnen te verkennen van de technologieën die volgens dat verhaal worden bewapend, evenals in “Operatie Blackout.”

Inderdaad, als er een duidelijke overlap is tussen de makers van die technologieën en de statelijke actoren die vooraf worden beschuldigd van hun aanstaande gebruik, zou dit zeker geloofwaardigheid verlenen aan de claims die worden gepromoot door Amerikaanse inlichtingendiensten, de media en bedrijven zoals Microsoft en Cybereason.

Bij nader onderzoek wordt echter duidelijk dat de bedrijven en statelijke actoren die het meest betrokken zijn bij de ontwikkeling van deze technologieën, juist degenen zijn die beweren dat Rusland, China en Iran ze zullen gebruiken om de verkiezingen in 2020 te ondermijnen.

Neem bijvoorbeeld het gebruik van diepe vervalsingen. Niet alleen hebben talloze mediaberichten gefocust op hoe diep vervalsingen zullen worden gebruikt om zich te bemoeien met de 2020-verkiezingen, Cybereason’s doomsday verkiezingssimulatie zag “slechte actoren” zwaar vertrouwen op hun gebruik om desinformatie te verspreiden en zelfs nepbombedreigingen te maken. Hoewel er veel is gezegd over de komende verkiezingen en diepe vervalsingen, hebben opmerkelijk weinig rapporten de moeite genomen om te kijken naar het bedrijf dat het best bekend staat om het creëren van virale diepe vervalsingen.

Canny AI heeft de afgelopen jaren veel media-aandacht gekregen voor zijn overtuigende diepe nepvideo’s die vaak viral zijn geworden. Alleen al in het afgelopen jaar hebben de virale deep fakes van het technologiebedrijf een controversiële video van Mark Zuckerberg opgenomen, waar de mede-oprichter van Facebook lijkt te zeggen: “Stel je eens even voor: één man, met totale controle over miljarden gestolen gegevens van mensen, al hun geheimen, hun leven, hun toekomst, ”evenals een video waarin Richard Nixon een toespraak hield die hij eigenlijk nooit hield . Meer recentelijk stond Canny AI achter de virale video’s onmiddellijk voorafgaand aan de Britse algemene verkiezingen van 2019 dat leek te tonen dat Jeremy Corbyn en zijn rivaal Boris Johnson elkaar onderschreven en nog een video die liet zien dat wereldleiders John Lennon’s ‘Imagine’ zongen.

Vreemd genoeg vermelden veel van de mediaberichten die deze virale video’s bespreken, niet de rol van Canny AI bij het maken van deze virale deep fakes en vermelden in plaats daarvan alleen de organisatie of artiesten met wie Canny AI samenwerkte om ze te maken. De video’s van Corbyn-Johnson werden bijvoorbeeld gemeld door de groep Future Advocacy en kunstenaar Bill Posters, maar het was eigenlijk Canny AI die die video’s voor die groep maakte. Evenzo werd de Nixon Speech diepe nep gemeld door verschillende verkooppunten als uitsluitend gemaakt door MIT’s Center for Advanced Virtuality. Echter, de Boston Globe merkte dat “het [MIT] -team met Canny AI, een Israëlisch bedrijf dat Video Dialogue Replacement doet, en Respeecher, een Oekraïense startup die gespecialiseerd is in synthetische spraak-naar-spraakproductie, werkte” om de video te maken.

De diepe nep van Zuckerberg die Canny AI creëerde, leidde tot veel positieve pers voor het bedrijf, met verschillende media-rapporten die ze als het bedrijf noemden dat “diepe nep voorgoed” gebruikt en dat de controversiële technologie “verantwoord” gebruikt. De diepe nep van Zuckerberg is aangehaald als een van de belangrijkste drijfveren achter het nieuwe “diepe nep” -beleid van Facebook , dat slechts enkele diepe nepvideo’s verbiedt en door Amerikaanse wetgevers als onvoldoende is bekritiseerd. Opmerkelijk is dat noch Facebook noch Facebook-Instagram ooit Canny AI’s diepe nep van Zuckerburg heeft neergehaald .

Gezien de bezorgdheid over diepe vervalsingen met betrekking tot de komende verkiezingen en Canny AI die opvalt als de belangrijkste producent van diepe vervalsingen die het afgelopen jaar viral zijn geworden, is het belangrijk erop te wijzen dat Canny AI banden heeft met een acteur met een staatsacteur geschiedenis van bemoeienis met de verkiezingen: de staat Israël.

Canny AI wordt inderdaad voor 100 procent gefinancierd door een Israëlische start-up accelerator genaamd Xcelerator , een joint venture tussen de Universiteit van Tel Aviv en het Israëlische inlichtingenbureau Shin Bet (soms Shabak genoemd). Volgens Start Up Nation Central , de door Paul Singer gecreëerde organisatie die Israëlische technologie startups promoot , profiteren door Xcelerator gefinancierde “startups die deelnemen aan het programma van nauwe begeleiding door inhouds- en technologie-experts van de Shabak , experts van de Universiteit van Tel Aviv, en marktleiders. De verbinding met de Shabak biedt de ondernemers ook manieren om de mogelijkheden van hun technologieën te testen en samenwerkingsmogelijkheden (nadruk toegevoegd). “

Bovendien werkt Xcelerator niet alleen rechtstreeks samen met de Israëlische inlichtingendienst, maar ook met Cybereason, het bedrijf dat het gebruik van diepe vervalsingen in de Amerikaanse presidentsverkiezingen in 2020 heeft onderzocht, waarbij de verkiezingen zijn geannuleerd en de staat van beleg is uitgeroepen, evenals een bedrijf dat zichzelf heeft diepe banden met Israëlische inlichtingen . Andere opvallende partners van Xcelerator zijn NEC Corp, dat nauwe banden heeft met de top Cybereason-investeerder Softbank ; Check Point Technologies, dat banden heeft met de Israëlische militaire inlichtingeneenheid 8200; en de Israëlische start-accelerator Team8. In eerdere rapporten gepubliceerd door MintPress, Team8 werd in detail besproken, met name hun recente aanstelling van voormalig directeur van de NSA en voormalig hoofd van US Cyber Command Mike Rogers, en hun nauwe banden met Paul Singer’s Start Up Nation Central , die zelf diepe banden heeft met Amerikaanse neoconservatieven .

Het is ook vermeldenswaard dat Xcelerator ook een ‘anti-fake news’-startup genaamd Cyabra steunt, die directe banden heeft met de Israëlische Mossad en zijn door AI aangedreven’ desinformatiebescherming ‘biedt aan overheidsinstanties en politici, met name tijdens de verkiezingen seizoenen. Twee van Cyabra’s mede-oprichters waren eerder mede-oprichter van Psy-Group , die probeerde tussenbeide te komen in de Amerikaanse verkiezingen van 2016 door “nepnieuws” en sociale media te bewapenen en later haar activiteiten stopte nadat de controle door de Amerikaanse overheid op haar activiteiten begon als onderdeel van de Mueller onderzoek.

Psy-Group hield zich ook bezig met doxxing-campagnes gericht op Palesintiaanse rechtenactivisten in de VS die gepland waren in samenwerking met Ram Ben-Barak, de voormalige adjunct-directeur van de Mossad die nu Cyabra adviseert. Gezien het feit dat veel van de zorgen voorafgaand aan de volgende verkiezingen niet alleen verband houden met diepe vervalsingen, maar ook met ‘nepnieuws’, zijn Cyabra’s opkomst en haar duidelijke banden met Mossad en de inmiddels ter ziele gegane Psy-groep belangrijk om op te merken.

Bij het onderzoeken van de andere technologieën die zijn bewapend tijdens de verkiezingssimulatie van Cybereason 2020 en die zijn aangehaald in het eerder genoemde mediaverhaal over bemoeienis met 2020, ontstaat een patroon dat vergelijkbaar is met dat van Canny AI.

Inderdaad, de andere technologieën die verband houden met deze “slechte actoren” en buitenlandse bemiddelaars – namelijk het hacken van IoT-apparaten en het hacken van voertuigen – worden ook ontwikkeld door bedrijven met diepe banden met Israëlische militaire inlichtingen, met name Unit 8200, en Israëlische technologiebedrijven die agressief hebben bespioneerd Amerikaanse overheidsinstellingen in het verleden in samenspanning met Israëlische inlichtingen, namelijk Comverse (nu Verint) en Amdocs .

Hacken van het internet der dingen

In de doemsdag-verkiezingssimulatie van Cybereason was een andere tactiek het hacken van apparaten en apparaten die zijn verbonden met internet, vaak het Internet of Things (IoT) genoemd en dat alles omvat van smartphones tot elektriciteitsnetinfrastructuur tot stadsverkeerslichten.

Hoewel de meeste rapporten over IoT-hacks tot nu toe gericht waren op ‘lone wolf’ of niet-statelijke actoren, heeft één bedrijf zich onderscheiden voor zijn inspanningen om een tool te maken waarmee overheden en inlichtingendiensten deze apparaten gemakkelijk kunnen hacken. Dat bedrijf, Toka genaamd, kondigde in 2018 aan dat het van plan was “een one-stop hacking shop te bieden voor overheden die extra mogelijkheden nodig hebben om terroristen en andere bedreigingen voor de nationale veiligheid in het digitale domein te bestrijden”, met “een speciale focus op [hacking” ] het zogenaamde Internet of Things (IoT), dat betrekking heeft op technologie zoals Amazon Echo, producten die met Nest zijn verbonden, maar ook verbonden koelkasten, thermostaten en alarmen. “

Het in Israël gevestigde bedrijf, dat binnen enkele maanden na de lancering $ 12,5 miljoen heeft ingezameld, is sindsdien druk bezig met het op de markt brengen van zijn diensten aan regeringen over de hele wereld, het meest recent in Frankrijk, waar het zijn productportfolio omschreef als “regeringsinstanties, inlichtingen en wetshandhaving” agentschappen om Homeland Security te verbeteren met baanbrekende cyberintelligentie en operationele mogelijkheden ” tijdens een expositie in Parijs afgelopen november .

Hoewel Toka openlijk de mogelijkheid op de markt brengt om particuliere consumentenapparatuur te hacken voor overheden en wetshandhavingsinstanties over de hele wereld, is de duidelijke bedreiging voor de privacy genegeerd door media omdat het bedrijf bijna geen media-aandacht heeft gekregen sinds het bijna twee jaar geleden werd gelanceerd.

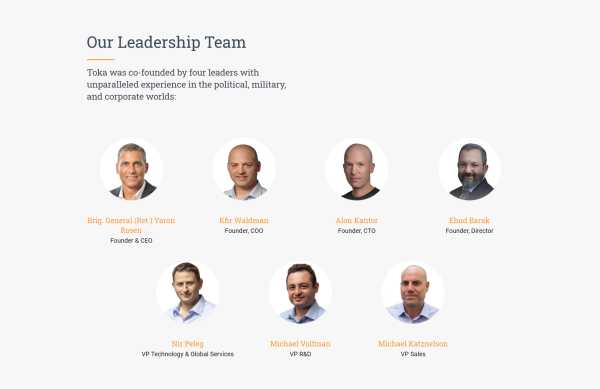

Maar Toka valt niet alleen op door wat het biedt, maar ook door zijn oprichters en investeerders. De mede-oprichters van Toka zijn inderdaad beschreven als een ‘all-star’-team, voornamelijk vanwege de rol van de voormalige Israëlische premier en voormalig hoofd van de Israëlische militaire inlichtingendienst, Ehud Barak. Barak is niet alleen medeoprichter van het bedrijf , maar ook directeur en tevens voorzitter van de raad van bestuur van het controversiële Israëlische bedrijf Carbyne911 , dat software verkoopt aan alarmcentrales in de Verenigde Staten. Interessant is dat de doemsdag-verkiezingssimulatie van Cybereason 2020 ook betrekking had op het hacken en bewapenen van 911 callcenters. Opvallend is ook het feit dat een ander leiderschapsteam van Carbyne911, voormalig commandant van Unit 8200 Pinchas Buchris, adviseur is voor Cybereason.

Toka’s beste koper is een who’s who van voormalige Israëlische militaire en geheime ambtenaren

Naast Barak werd Toka mede opgericht door gepensioneerde brigadegeneraal Yaron Rosen, voormalig hoofd van de cyberstaf van de IDF, waar hij ‘de hoofdarchitect van alle [IDF] cyberactiviteiten’ was, inclusief die uitgevoerd door de Israëlische militaire inlichtingeneenheid 8200. Rosen, die nu de CEO van Toka is, heeft verklaard dat Toka’s technologie alleen zal worden verkocht aan landen die gelieerd zijn met de VS en Israël, en Forbes vertelt dat “Rusland, China en ‘andere vijandelijke landen’ nooit klanten zouden zijn.”

Toka’s leiderschap en software-architecten zijn op dezelfde manier verbonden met de nationale veiligheidsstaat van Israël. Verscheidene – waaronder de ‘architect’ van zijn hacksoftware – werkten eerder voor het Israëlische premierskantoor en ontwikkelden ‘ offensieve technologieën ‘ voor het staatshoofd van Israël en andere top Toka-werknemers en leidinggevenden delen talloze verbindingen met eenheid 8200, andere divisies van Israëlische militaire inlichtingendienst en technologiebedrijven verbonden met Unit 8200 zoals Check Point Technologies.

Hoewel het leiderschapsteam van Toka zijn banden met Israëlische militaire inlichtingen ruimschoots duidelijk maakt, verschijnen er ook belangrijke verbanden bij het onderzoeken van Toka’s investeerders. Een van de belangrijkste investeerders in Toka is Dell-technologieën, een van ’s werelds grootste technologiebedrijven die is opgericht door Michael Dell, een bekende pro-Israël-partij die miljoenen dollars heeft geschonken aan de Friends of the IDF en een van de top voorstanders van de zogenaamde “anti-BDS” -wetten die verhinderen dat openbare tewerkgestelde personen of openbare instellingen niet-gewelddadige boycots van Israël steunen, zelfs op humanitaire gronden. Het spreekt voor zich dat een groot technologiebedrijf dat investeert in een bedrijf dat het hacken van die technologie (computers, IoT, smartphones, enz.) Op de markt brengt, een rode vlag moet zijn.

Met een belangrijke voet in de deur door zijn verbindingen met Dell, waarvan de producten worden gebruikt door de private en publieke sectoren over de hele wereld, onthullen andere investeerders in Toka opnieuw zijn banden met de militaire inlichtingendienst van Israël en dezelfde controversiële Israëlische technologiebedrijven die agressief hebben bespioneerd over de Amerikaanse regering in het verleden – Amdocs en Comverse. Entrèe Capital, een durfkapitaalfonds dat een van de belangrijkste investeerders van Toka is, wordt bijvoorbeeld beheerd door Aviad Eyal en Ran Achituv. De laatste, die de investering van Entrée in Toka beheert en deel uitmaakt van de raad van bestuur van Toka , is de oprichter van de op satelliet gebaseerde signaalintelligentie-eenheid van de IDF en tevens een voormalige senior vice-president bij zowel Amdocs als Comverse Infosys (Verint).

Een andere opvallende investeerder in Toka is het risicokapitaalbedrijf Andreesen Horowitz, dat wordt geadviseerd door de voormalige minister van Financiën Larry Summers , een goede vriend van de beruchte pedofiel Jeffery Epstein, wiens eigen banden met Israëlische militaire inlichtingendiensten in verschillende MintPress- rapporten zijn besproken . Epstein was ook een goede vriend van Ehud Barak, mede-oprichter en directeur van Toka, en investeerde minstens $ 1 miljoen in een ander bedrijf met nauwe banden met Barak, Carbyne911. De resterende investeerders in Toka zijn Launch Capital, dat diep verbonden is met de Pritzker-familie – een van de rijkste families in de VS met nauwe banden met de Clintons en Obamas en de pro-Israëlische lobby van de VSen Ray Rothrock , een venture capitalist die bijna drie decennia bij VenRock, het risicokapitaalfonds van de Rockefeller-familie , heeft doorgebracht .

Unit 8200 – Van het hacken van auto’s tot het beschermen ervan?

Ongetwijfeld was het meest verontrustende aspect van de verkiezingssimulatie van “Operation Blackout” van Cybereason het hacken van voertuigen die vervolgens in burgers werden geramd die in de rij stonden om te stemmen bij stembureaus. In de simulatie leidde dit tot tientallen dode Amerikanen en honderden gewonden.

Zoals het geval was met andere technologieën die werden gebruikt om de verkiezingen van 2020 in de simulatie te ondermijnen, is deze technologie – het hacken van voertuigen – het brood en boter van een Israëlisch cybersecuritybedrijf genaamd Upstream Security dat gespecialiseerd is in auto’s en een diepe band heeft met het leger van het land inlichtingen Dienst.

Hoewel het hacken van voertuigen uit het linkerveld leek te zijn toen de verkiezingssimulatie van 2020 afgelopen november plaatsvond, begonnen mediaberichten over de op handen zijnde gevaren van “auto-hacking” slechts een maand na de oefening op te duiken, waarvan de meeste een rapport van december 2019 maakten van Upstream. Sommige van die rapporten hebben gewaarschuwd dat het hacken van auto’s kan worden gebruikt om de komende Amerikaanse verkiezingen te ondermijnen.

Een rapport met de titel ‘ Car Hacking Hits the Streets ‘ citeert alleen het rapport van Upstream om te beweren dat ‘de markt voor geconnecteerde auto’s in 2020 een omslagpunt zal bereiken, waarbij de meeste voertuigen die al op internet zijn aangesloten, worden verkocht in de Verenigde Staten, wat neerkomt op een grote basis van potentiële doelwitten voor aanvallen.”een ander rapport, getiteld‘ nieuwe studie toont aan hoe slecht het voertuig hacken heeft gekregen ,’gebruiksverslag Upstream (dwz studie) conclusie dat de hacks van reguliere voertuigen die vanaf 2016 zijn ontploft en dat de meeste de auto’s op de Amerikaanse wegen zijn tegenwoordig kwetsbaar voor hackers en dat meer dan 80 procent van die hacks op afstand plaatsvindt.

Geen van beide rapporten merkte op dat Upstream banden heeft met de Israëlische militaire inlichtingendienst. Even opmerkelijk is het feit dat beide rapporten die betrekking hadden op het door Upstream geschreven onderzoek, zeggen dat alleen fabrikanten het probleem kunnen aanpakken door samen te werken met een bedrijf als Upstream.

Een screenshot van een upstream promotievideo

Gelukkig voor Upstream werken ze al samen met een hele reeks autofabrikanten, waaronder Hyundai, Volvo, Renault en zelfs Amerikaanse autoverzekeringsreuzen zoals Nationwide , die nu tot de belangrijkste investeerders van Upstream behoren. De oorspronkelijke investeerders van het bedrijf zijn Charles River Ventures, een van de eerste investeerders van Cybereason, en het Israëlische risicokapitaalbedrijf Glilot Capital.

De interesse van Glilot Capital in Upstream is veelzeggend, gezien de diepe banden van het bedrijf met de Israëlische eenheid 8200. Glilot is opgericht door twee voormalige Israëlische militaire inlichtingenofficieren en heeft “een zware focus op de cybersector en de ondernemers die uit de elite-eenheid 8200 komen”, aldus naar de Jeruzalem Post . Zelfs de naam van het bedrijf is een eerbetoon aan Unit 8200, omdat de hoofdbasis van de eenheid zich bevindt in Glilot, in de buurt van Herzliya.

“Het is alsof Amerikanen een VC Fort Meade Capital [de Amerikaanse legerbasis in Maryland, waar het National Security Agency en het Cyber Command van de Verenigde Staten hun hoofdkantoor hebben, worden genoemd], sommige VC-namen zijn symbolisch bedoeld, zoals in ons geval. Glilot is de thuisbasis van verschillende van de beste intelligentie- en technologie-eenheden in de IDF, het is waar we vandaan komen en het is waar we onze beste ondernemers vinden, ”vertelde mede-oprichter van Glilot Capital Arik Kleinstein in 2016 aan de Jerusalem Post .

Stroomopwaarts is zeker het type bedrijf waarin Glilot Capital gewend is te investeren. Het werd opgericht door twee Israëliërs die beiden in de IDF dienden , waarvan een in een elite-inlichtingeneenheid. De mede-oprichters van Upstream, Yoav Levy en Yonathan Appel, ontmoetten elkaar tijdens hun werk bij Check Point Technologies, het door alumni opgerichte Unit 8200-bedrijf met diepe banden met de militaire inlichtingen- en militair-industriële complex van Israël, evenals het IoT-hackbedrijf Toka. Opvallend is dat Upstream onlangs een partnerschap heeft aangegaan met het Japanse bedrijf Fujitsu, een langdurige partner met Softbank , de belangrijkste investeerder van Cybereason.

Softbank heeft ook zwaar geïnvesteerd in een ander, door Unit 8200 opgericht start-up voor voertuigbeveiliging, Argus Cyber Security genaamd, een bedrijf dat bekend staat om zijn talloze demonstraties die laten zien hoe gemakkelijk het is om voertuigen te hacken. Argus wordt ook ondersteund door Nadav Zafrir, de voormalige commandant van Unit 8200 die nu Team8 runt. Argus ‘CEO Ofer Ben-Noon, een voormalige kapitein in Unit 8200, vertelde Forbes in 2014 dat “alles zal worden gehackt in elk [auto] merk. Het zal tijd kosten, het kan weken, maanden of een paar jaar zijn, maar uiteindelijk zal het gebeuren. “

Sindsdien hebben Unit 8200-alumni van Argus, Upstream en andere Israëlische auto-cybersecuritybedrijven over de hele wereld aan media laten zien hoeveel gemakkelijker hacking-voertuigen zijn geworden in de jaren sinds Ben-Noon voor het eerst claimde. Een dergelijk rapport van VICE bevat een demonstratie van het hacken van voertuigen, met dank aan een alumni van Unit 8200, en merkt op dat “de meeste auto’s tegenwoordig vatbaar zijn voor aanvallen van hackers.”

Unit 8200 is natuurlijk niet het enige inlichtingenbureau dat bekend staat als experts in het hacken van voertuigen. In 2017 heeft WikiLeaks inderdaad onthuld dat de CIA in staat was voertuigen te hacken en het gebruik ervan te onderzoeken bij het plegen van ‘niet-detecteerbare moorden’.

“Naties neerhalen op hun knieën”

Op de Cybertech-conferentie in Tel Aviv in 2017 verklaarde de Israëlische premier Benjamin Netanyahu het volgende :

Tegenwoordig is oorlogvoering drastisch veranderd … Met een klik op een knop kun je naties heel snel op hun knieën brengen als je dat wilt en als je bereid bent om de risico’s te nemen, omdat elk systeem kan worden gehackt. Onze ziekenhuizen, onze vliegtuigen, onze auto’s, onze banken. Het belangrijkste woord hier zijn onze databanken, die kunnen worden gehackt. ”

Mediaberichten en zelfs leden van de Israëlische openbare en particuliere sector hebben openlijk erkend dat het inlichtingenapparaat van Israël – van eenheid 8200 tot de Mossad – rechtstreeks verbonden blijft met veel van de particuliere technologiebedrijven die door haar voormalige leden zijn opgericht, met name op het gebied van cyberveiligheid. Hoewel rapporten over de kwestie vaak deze samenvoeging van Israëls publieke en private sferen prijzen, erkennen ze zelden de gedocumenteerde corruptie binnen eenheid 8200, het duistere verleden van de eenheid bij het werven van misdadigers en zelfs pedofielen om lid te worden van de gelederen, of het gevaar van het hebben van bedrijven die rechtstreeks met elkaar verbonden zijn dat buitenlandse inlichtingen toegang krijgen tot de meest geclassificeerde en gevoelige systemen en gegevens van de Amerikaanse overheid .

De laatste omissie is met name verontrustend, gezien het feit dat de Israëlische inlichtingendienst niet alleen agressief is betrapt op het gebruik van particuliere technologiebedrijven om Amerikaanse federale agentschappen en netwerken te bespioneren, maar ook de privécommunicatie van ten minste twee Amerikaanse presidenten onderschept en een beruchte pedofiel gebruikt om seksueel te chanteren. politici.

Zoals vermeld in de eerste aflevering van deze serie, biedt Cybereason CEO Lior Div een duidelijk voorbeeld van deze zorgwekkende brug tussen de publieke en private sector in Israël, aangezien Div openlijk heeft verklaard dat hij zijn werk bij Cybereason beschouwt als een “voortzetting” van zijn dienstverlening naar Israëlische militaire inlichtingen, waar hij aanstootgevende cyberaanvallen leidde tegen andere naties.

Gezien Div’s eerdere verklaringen en de duidelijke banden van zijn bedrijf met zowel Israëlische als Amerikaanse inlichtingendiensten, is Cybereason’s simulatie van de Amerikaanse verkiezingen van 2020 – die terroristische aanslagen inhielden en leidde tot de annulering van de verkiezingen en het opleggen van staat van beleg – zeer zorgwekkend. Dit is vooral zo omdat de investeerders van Cybereason directe banden hebben met individuen die baat zouden hebben bij de annulering van de verkiezingen en ook gezien het duidelijke verhaal dat de afgelopen maanden naar voren is gekomen over hoe de komende verkiezingen onvermijdelijk het slachtoffer zullen worden van door technologie aangedreven “chaos” maanden.

De duidelijke overlap tussen de simulatie van Cybereason en het door de intelligentie aangestuurde media-verhaal is een reden tot bezorgdheid, vooral gezien het feit dat de technologieën die zij benadrukken als uiteindelijk de verkiezingen aansturen worden gedomineerd door dezelfde inlichtingendiensten die dat verhaal simuleren en maken.

Het sleutelwoord dat is gebruikt om het eindresultaat van zowel de simulatie van Cybereason als het heersende mediaverhaal over de verkiezingen van 2020 te beschrijven, is ‘chaos’, chaos zo dreigend, wijdverbreid en onhandelbaar dat het de Amerikaanse democratie tot in de kern zal schudden.

Wat echter onuitgesproken is gebleven, is dat de oplossing van een regering voor ‘chaos’ altijd het opleggen van ‘orde’ is. Dit betekent dat – welke ‘chaos’ uiteindelijk ook ontstaat vóór of op de verkiezingsdag – zal resulteren in een reactie van de overheid die zal veel meer doen om de vrijheid te vernietigen en de democratie te ondermijnen dan elke daad van buitenlandse bemoeienis, of die nu echt is of gedacht.