De Digital Crimes Unit van Microsoft heeft meerdere domeinen in beslag genomen die werden gebruikt door een in Vietnam gevestigde cybercriminaliteitsgroep (Storm-1152), die meer dan 750 miljoen frauduleuze accounts registreerde en miljoenen dollars binnenhaalde door deze online aan andere cybercriminelen te verkopen.

Microsoft Storm-1152 is een grote cybercrime-as-a-service provider en de nummer ├®├®n verkoper van frauduleuze Outlook-accounts, evenals andere illegale ŌĆśproductenŌĆÖ. inclusief een automatische CAPTCHA-oplossingsservice om de CAPTCHA-uitdagingen van Microsoft te omzeilen en meer frauduleuze Microsoft-e-mailaccounts te registreren.

ŌĆśStorm-1152 beheert illegale websites en sociale mediapaginaŌĆÖs en verkoopt frauduleuze Microsoft-accounts en tools om identiteitsverificatiesoftware op bekende technologieplatforms te omzeilen. Deze diensten verminderen de tijd en moeite die criminelen nodig hebben om online een groot aantal crimineel en beledigend gedrag te vertonenŌĆØ, zegt hij. aldus Amy Hogan-Burney, de algemeen directeur van de Digital Crimes Unit van Microsoft.

“Beklaagden zijn al sinds 2021 betrokken bij een plan om miljoenen Microsoft Outlook-e-mailaccounts te verkrijgen op naam van fictieve gebruikers op basis van een reeks valse verklaringen, en deze frauduleuze accounts vervolgens te verkopen aan kwaadwillende actoren voor gebruik bij verschillende vormen van cybercriminaliteitŌĆØ, volgens de┬Āklacht.

Volgens Microsoft Threat Intelligence hebben talloze cybergroepen die betrokken zijn bij ransomware, gegevensdiefstal en afpersing accounts van Storm-1152 gekocht en gebruikt bij hun aanvallen.

Bijvoorbeeld financieel gemotiveerd┬ĀStorm-0252,┬ĀStorm-0455< a i=4> en Octo Tempest (ook bekend als┬ĀScattered Spider) cybercrimebendes gebruikten frauduleuze Storm-1152-accounts om organisaties over de hele wereld te infiltreren en ransomware op hun netwerken te implementeren.

De resulterende serviceonderbrekingen resulteerden in schade die door Microsoft werd geschat op honderden miljoenen dollars.

“Op basis van informatie en overtuigingen blijkt uit het bewijsmateriaal dat tot nu toe door het onderzoek van Microsoft in deze zaak is verzameld, dat e-mailaccounts van Microsoft – die op frauduleuze wijze door gedaagden zijn verkregen en aan cybercriminelen zijn verkocht – zijn gebruikt door georganiseerde cybercriminaliteitsgroepen die bij Microsoft bekend staan ŌĆŗŌĆŗals Storm -0252, Storm-0455 en Octo Tempest om zich bezig te houden met cybercriminaliteit, waaronder phishing-aanvallen via e-mail, die vaak worden gebruikt als middel om ransomware en andere malware te verspreidenŌĆØ, aldus de woordvoerder. voegt de klacht eraan toe.

ŌĆŗOp 7 december heeft Microsoft beslag gelegd op de Amerikaanse infrastructuur van Storm-1152 en de volgende websites offline gehaald na het verkrijgen van een┬Āgerechtelijk bevel┬Āuit het zuidelijke district van New York:

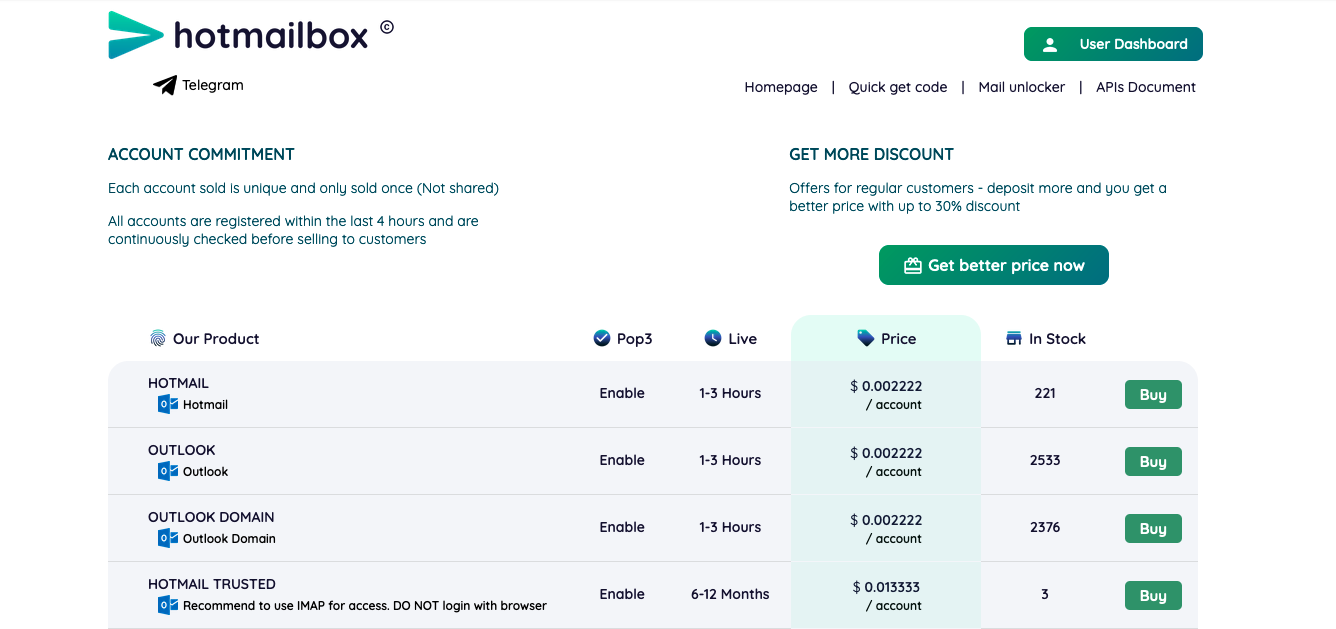

- Hotmailbox.me, een website die frauduleuze Microsoft Outlook-accounts verkoopt

- 1stCAPTCHA, AnyCAPTCHA en NoneCAPTCHA, websites die de tooling, infrastructuur en verkoop van de CAPTCHA-oplossingsservice faciliteren om de bevestiging van gebruik en het instellen van een account door een echt persoon te omzeilen. Deze sites verkochten tools voor het omzeilen van identiteitsverificatie voor andere technologieplatforms

- De sociale mediasites┬Ādie actief worden gebruikt om deze diensten op de markt te brengen

Het bedrijf heeft ook Duong Dinh Tu, Linh Van Nguyen (alias Nguyen Van Linh) en Tai Van Nguyen aangeklaagd wegens hun vermeende betrokkenheid bij het hosten van de cybercriminele operatie op de in beslag genomen domeinen.

Zoals verder in de klacht wordt gesteld, beheerden en ontwikkelden beklaagden de code voor de in beslag genomen websites. Ze waren ook betrokken bij het publiceren van videogidsen over het gebruik van de frauduleuze Outlook-accounts en boden chatondersteuning aan ŌĆśklantenŌĆÖ. gebruik te maken van hun frauduleuze diensten.

‘De actie van vandaag is een voortzetting van de strategie van Microsoft om zich te richten op het bredere ecosysteem van cybercriminelen en zich te richten op de tools die cybercriminelen gebruiken om hun aanvallen uit te voeren. Het bouwt voort op onze uitbreiding van een legale methode die met succes wordt gebruikt om malware en natiestaatoperaties te ontwrichtenŌĆØ, zegt hij.

ŌĆÖNederlandse hacker ontdekt wereldwijd lek bij MicrosoftŌĆÖ

Het Nederlandse bedrijf Eye Security heeft een wereldwijd lek ontdekt in software van Microsoft. Dat meldt BNR. De software moest bedrijven beschermen tegen phishing, maar deed een jaar lang het omgekeerde: kwaadwillenden toegang bieden tot de mailbox van hun personeel.

Vaisha Bernard, ŌĆÖchief hackerŌĆÖ bij Eye Security, testte de software begin dit jaar. Hij realiseerde zich al snel dat de gebruikers door de beveiligingstool van Microsoft in de val waren gelokt. Niet alleen bood de tool een manier om alle bestaande vormen van beveiliging binnen de Microsoftomgeving te omzeilen, gebruikers die reageerden waren ook voorgeselecteerd. Allen hadden zich bereid getoond om bestanden te downloaden die ze toegestuurd kregen van een wildvreemde.

Bernard deed melding van het lek bij Microsoft en kreeg binnen een paar dagen een beloning van 3000 dollar toegestuurd als vindersloon. Maar volgens hem was het probleem pas eind november verholpen.

Beveiligingstool Microsoft was jaar lang potentiële goudmijn voor hackers

Software van Microsoft die bedrijven moest beschermen tegen phishing deed bijna een jaar lang precies het omgekeerde: kwaadwillenden toegang bieden tot de mailbox van hun personeel. Het Nederlandse Eye Security ontdekte het lek.

Phishing is een hackmethode waarbij criminelen proberen slachtoffers te verleiden tot het delen van persoonlijke gegevens, zoals wachtwoorden, of het downloaden van kwaadaardige software. Kennis van dit soort trucs vormt een belangrijke verdedigingslinie tegen phishing en veel bedrijven testen hun personeel dan ook regelmatig door nep-phishingmailtjes rond te sturen. Medewerkers die verkeerd reageren kunnen zo leren hun gedrag aan te passen.

Microsoft biedt gebruikers van zijn cloudplatform, Microsoft 365, sinds eind 2022 een zogenaamde ‘Attack Simulator’, waarmee dit soort tests automatisch kan worden uitgevoerd. Deze software blijkt tot vorige maand zeer kwetsbaar te zijn geweest voor aanvallen. De tool bood slachtoffers zelfs effectief aan op een presenteerblaadje, zo ontdekte┬ĀEye Security.

‘Ineens begon ik mails te krijgen’

Vaisha Bernard, ‘chief hacker’ bij Eye Security, voert zelf regelmatig aanvalstesten uit bij klanten en besloot daarom de nieuwe software van Microsoft begin dit jaar te testen. De tool telt 280 kant-en-klare phishingmails en Bernard stuurde eentje daarvan naar hemzelf.

De mail was zo opgesteld dat het leek alsof deze was verstuurd vanuit een niet-bestaand subdomein van Confluence, een legitiem wereldwijd platform voor het delen van technische kennis. Bernard besloot in een opwelling het niet-bestaande subdomein te registreren. ‘Ik was het eigenlijk alweer vergeten’, zegt Bernard, ‘Maar ineens begon ik mails binnen te krijgen van mensen die contact met me zochten omdat ze een bestand van me wilden.’

Beveiligingstool lokte mensen juist in de val

Bernard realiseerde zich al snel dat de gebruikers effectief door de beveiligingstool van Microsoft in de val waren gelokt. ‘Ironisch’, aldus Bernard. Niet alleen bood de tool een manier om alle bestaande vormen van beveiliging binnen de Microsoftomgeving te omzeilen, gebruikers die reageerden waren ook voorgeselecteerd. Allen hadden zich bereid getoond om bestanden te downloaden die ze toegestuurd kregen van een wildvreemde.

Bernard deed melding van het lek bij Microsoft en kreeg binnen een paar dagen een beloning van 3.000 dollar toegestuurd als vindersloon, een gebruikelijke vergoeding, maar bescheiden in vergelijking tot de ernst van het lek. De maatregelen die Microsoft vervolgens nam waren ook allerminst toereikend, zo vertelt Bernard. Het Amerikaanse bedrijf wiste namelijk alleen het nep-phishingmailtje waarin verwezen werd naar het door Bernard geclaimde Confluence-subdomein.

Microsoft keerde tot drie keer toe beloning uit, maar probleem werd niet verholpen

De rest van de 280 mailtjes bleek echter ook vaak verwijzingen te bevatten naar webadressen die Bernard kon afvangen. Meeste pijnlijk hierbij was dat de mails verstuurd werden vanuit ongeclaimde domeinnamen. Nadat Bernard deze voor een tientje zelf had geregistreerd, groeide het aantal slachtoffers dat zich bij hem aanbood al snel naar tientallen per dag. ‘Ze kwamen van over de hele wereld’, zegt Bernard. ‘Een oliebedrijf in de Golf, een bank in Afrika, een lokale overheid in de VS.’

Beveiligingsexpert Bernard bleef over de loop van dit jaar daarom melding doen bij Microsoft. Tot drie keer toe kreeg hij 3.000 dollar uitgekeerd, maar telkens nam Microsoft onvoldoende maatregelen om het lek te dichten. ‘Op gegeven moment werd een template met een lek zelf per ongeluk terug online gezet’, herinnert Bernard zich.

Software ondersteunt zeven miljard inboxen

De veiligheidsexpert was huiverig om het euvel aan de grote klok te hangen. ‘Je kan je voorstellen wat een kwaadwillende met deze kennis zou doen.’ Dus hij bleef met Microsoft corresponderen totdat het probleem was opgelost. Dat was pas eind november het geval.

Hoeveel bedrijven daadwerkelijk slachtoffer zijn geworden van het beveiligingslek is onbekend. ‘We zijn niet op de hoogte van enig misbruik door een kwaadwillende actor’, schrijft een woordvoerder van Microsoft. Het bedrijf wilde niet zeggen of het klanten op de hoogte had gesteld van het mogelijke gevaar. ‘Dit is alles wat we delen op dit moment.’

De potenti├½le schaal van het lek is in ieder geval van de grootste orde. Volgens┬Ācijfers uit 2022┬Āondersteunt Microsoft Exchange, onderdeel van 365, wereldwijd meer dan zeven miljard inboxen wereldwijd en telt het platform maandelijks bijna 350 miljoen unieke gebruikers.

Ondanks de slechte ervaring met Attack Simulator is Bernard juist meer gaan geloven in het belang van veiligheidstests. ‘Dit laat juist zien dat je medewerkers moet leren om te gaan met dit soort aanvallen’, aldus Bernard. ‘Maar het laat ook zien dat preventie niet voldoende is, omdat een percentage steevast op dit soort linkjes blijft klikken.’ Volgens Bernard is het daarom belangrijk om in meerdere vormen van beveiliging te investeren. ‘Preventie alleen is niet voldoende. Je moet ook kunnen reageren.’

Reactie Microsoft

‘Wij vinden veiligheid enorm belangrijk en hebben een bewezen staat van dienst in het onderzoeken en oplossen van gerapporteerde kwetsbaarheden. In dit geval hebben we de gerapporteerde problemen aangepakt door middel van een aantal updates.

We zijn niet op de hoogte van enig misbruik door een kwaadwillende actor. Er zijn veel factoren die de tijd tussen het ontdekken van een probleem en het vrijgeven van een beveiligingsupdate beïnvloeden. Microsoft volgt een uitgebreid proces dat een grondig onderzoek, ontwikkeling van updates voor alle versies van de getroffen producten en het testen op compatibiliteit met andere besturingssystemen en gerelateerde applicaties omvat.

Uiteindelijk is het ontwikkelen van een beveiligingsupdate een delicate balans tussen tijdigheid en de beste kwaliteit. Het doel is om maximale klantbescherming te waarborgen, met minimale verstoring voor de klant.’