Een nieuwe phishingcampagne is gericht op bedrijven die meta-advertenties gebruiken. Aanvallers beweren dat uw account is geblokkeerd, maar in plaats van het probleem op te lossen, hacken ze u.

Meta meldt dat er meer dan 10 miljoen actieve adverteerders op haar platforms zijn, waarbij verschillende bedrijven afhankelijk zijn van advertenties op sociale media. Niemand kan zich echter veilig voelen, omdat cybercriminelen adverteerders als doelwit kiezen om hun accounts te stelen.

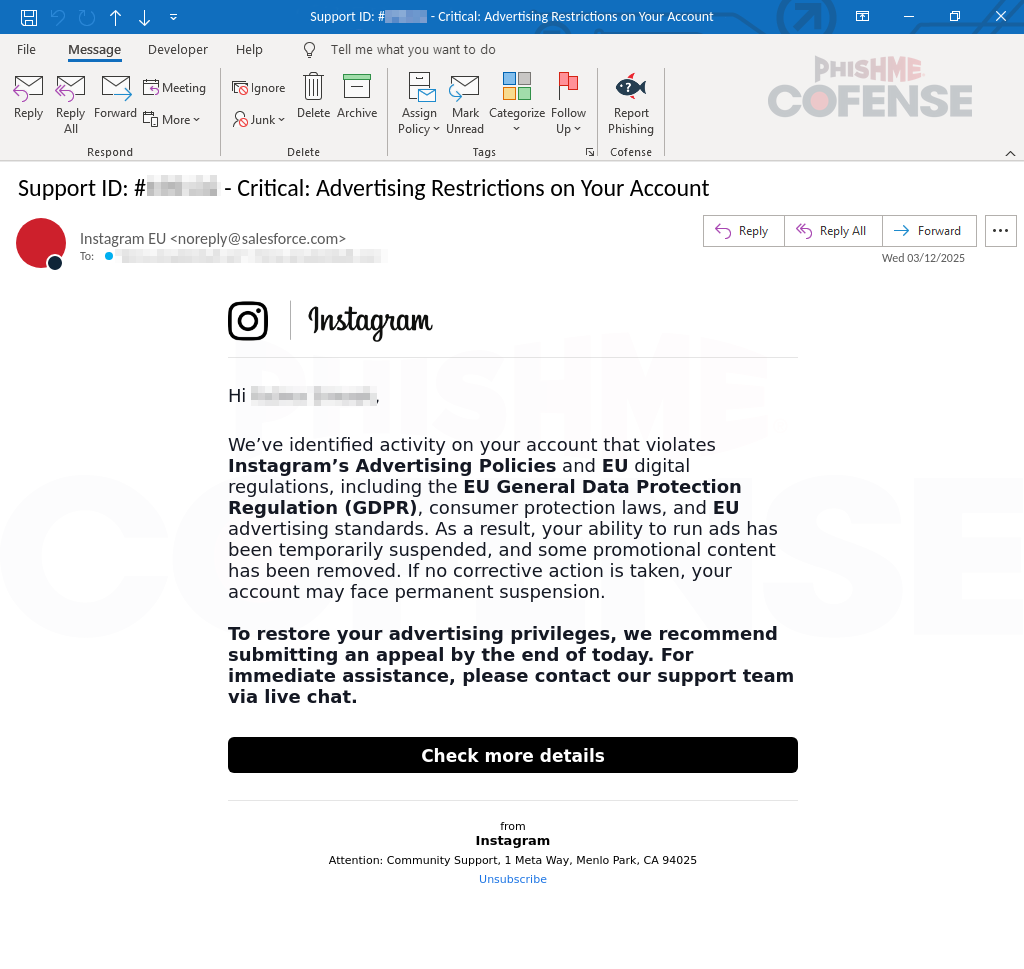

Gebruikers begonnen valse e-mails te ontvangen waarin werd beweerd dat hun advertenties waren opgeschort. In de vermeende e-mail van Meta-ondersteuning staat dat de gebruiker het advertentiebeleid van Meta en de digitale regelgeving van de EU, waaronder de AVG, heeft geschonden.

De gebruiker wordt vervolgens gevraagd om op de link ‘Controleer meer’ te klikken om in beroep te gaan tegen het advertentieverbod van het bedrijf. Maar in plaats van dat het potentiële advertentieprobleem wordt opgelost, wordt het slachtoffer gehackt.

Nep Meta Ondersteuning

In een nieuwe phishingcampagne die beveiligingsbedrijf Cofense heeft geïdentificeerd, gaan oplichters nog een stapje verder: wanneer slachtoffers op een schadelijke link klikken, worden ze doorgestuurd naar een nep-Meta-ondersteuningspagina.

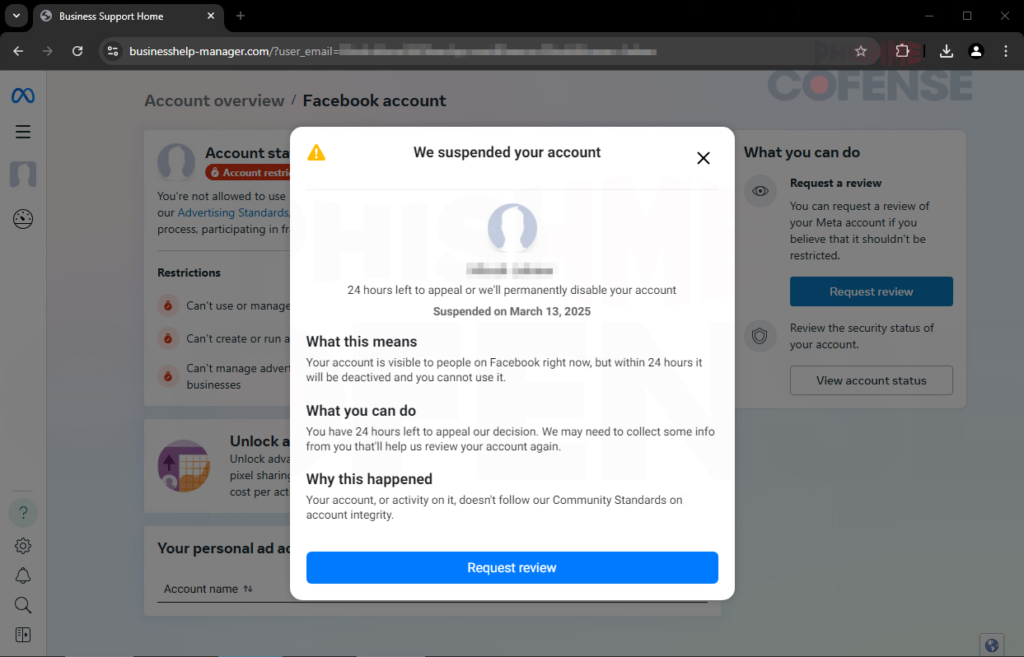

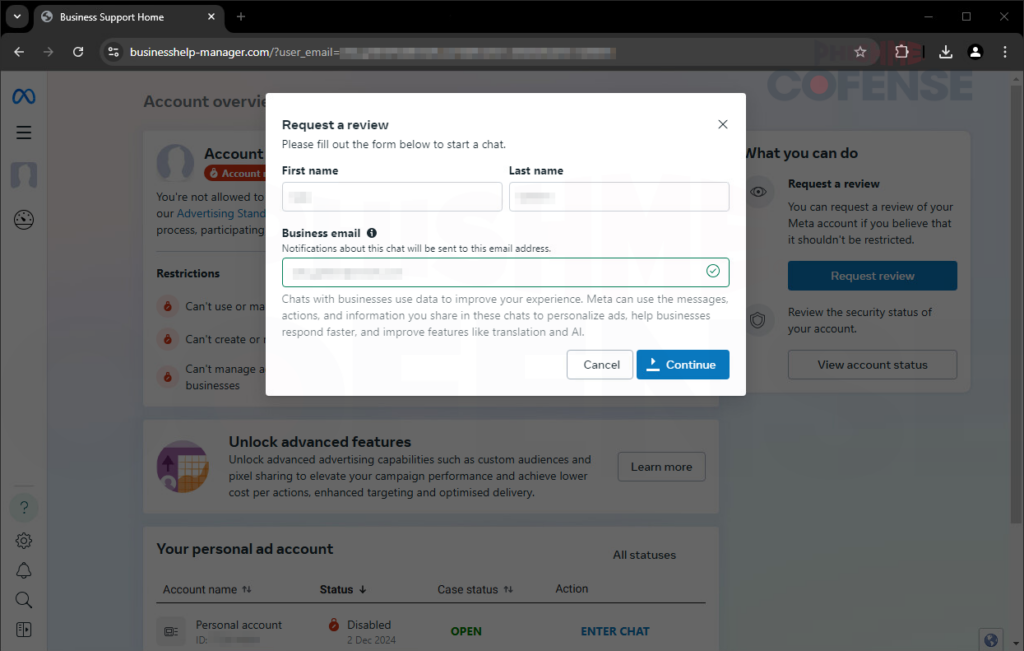

De neppagina waarschuwt het slachtoffer er bovendien voor dat zijn/haar account kan worden opgeschort en gesloten. Het slachtoffer wordt gevraagd op de knop ‘Verificatie aanvragen’ te klikken en vertrouwelijke informatie te verstrekken, zoals zijn/haar naam en zakelijke e-mailadres. Vervolgens wordt hij/zij doorverbonden met een livechatmedewerker.

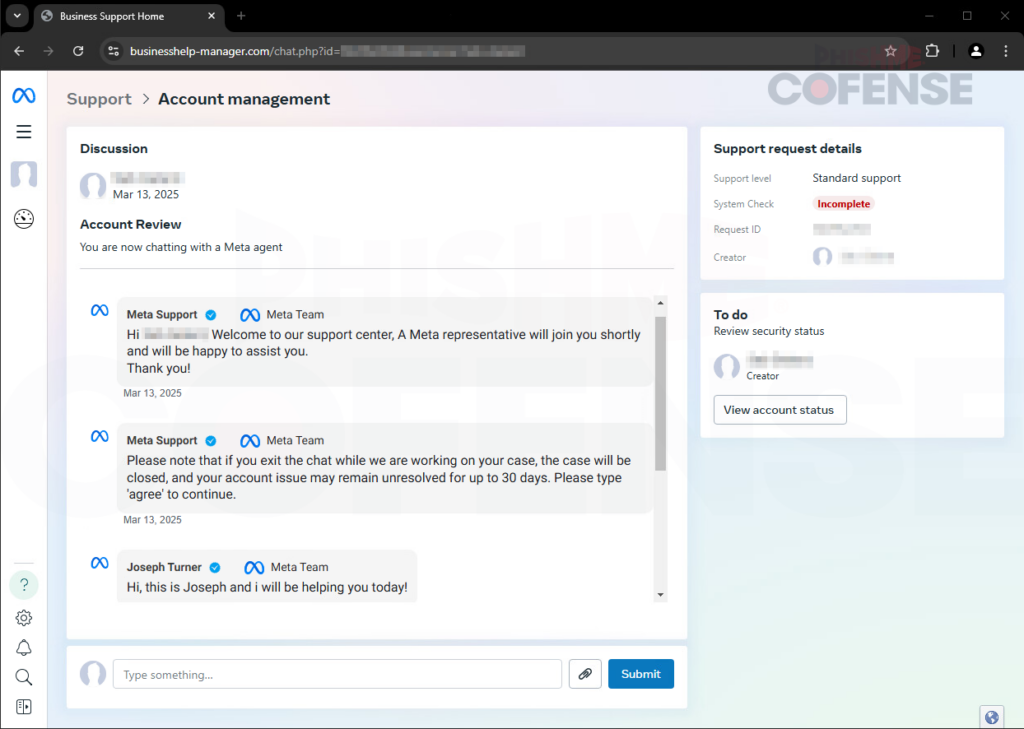

“Welkom bij ons support center. Een Meta-vertegenwoordiger zal binnenkort bij u zijn,” begroet de nep-chatbot. Een nep-Meta-vertegenwoordiger probeert gebruikers te verleiden om screenshots van hun zakelijke accounts te sturen, waarschijnlijk om zichzelf te verifiëren voor beoogde slachtoffers. Als cybercriminelen het nodig achten, instrueren ze de gebruiker om een ‘systeemscan’ uit te voeren.

Ook wij hebben jou steun nodig in 2025, gun ons een extra bakkie koffie groot of klein.

Dank je en proost?

Wij van Indignatie AI zijn je eeuwig dankbaar

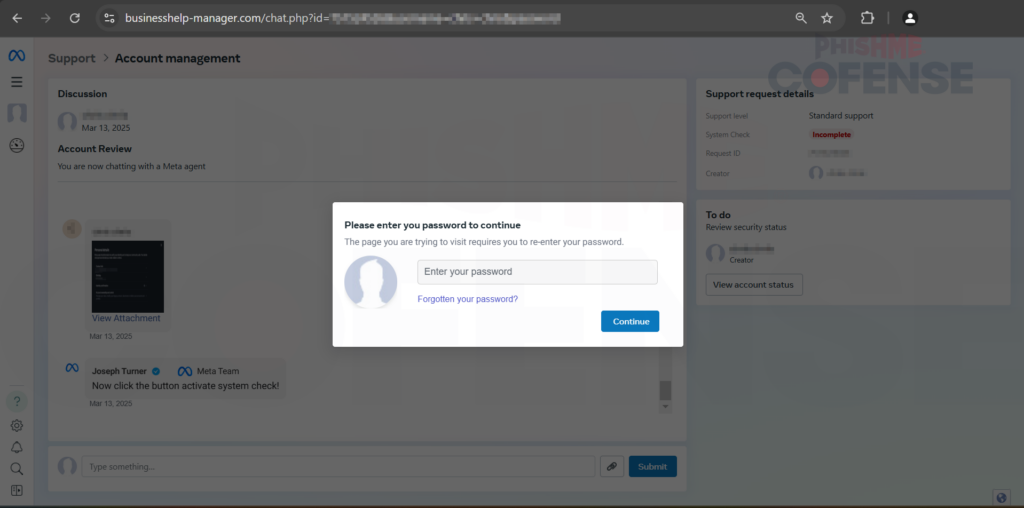

Nadat u op de knop hebt geklikt, wordt de pagina opnieuw geladen en wordt u gevraagd uw Facebook-wachtwoord in te voeren. Hierna wordt uw account overgenomen door de hacker.

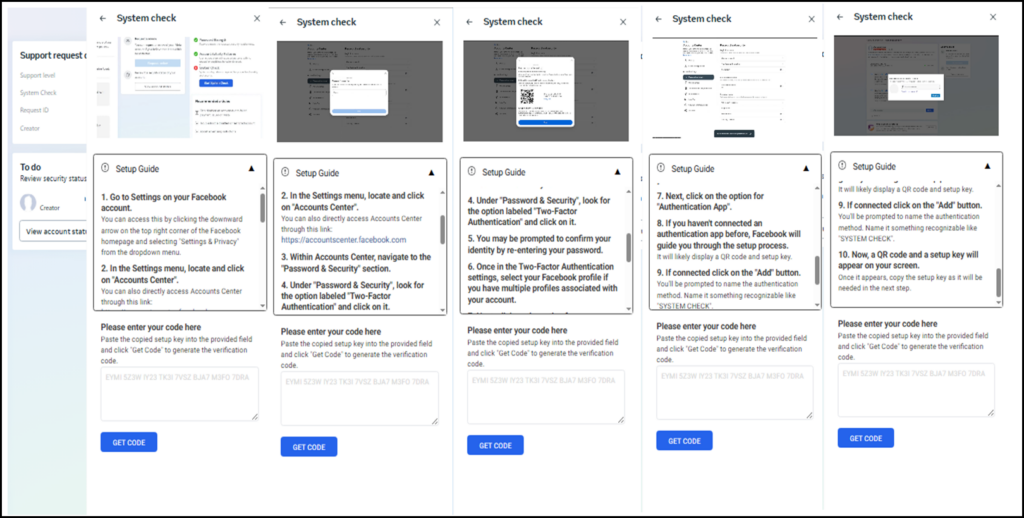

Als het slachtoffer niet in de val trapt, hebben cybercriminelen een andere test voorbereid: een zogenaamde ‘installatiehandleiding’ voor tweefactorauthenticatie (2FA).

De oplichters beloven dat hiermee het probleem met de accountopschorting wordt opgelost. Dat klinkt verleidelijk, want het is een snellere oplossing dan contact opnemen met de klantenservice. Als het slachtoffer de instructies echter wel opvolgt, verliest hij of zij ook de toegang tot zijn of haar account.

let altijd op details

Het is altijd belangrijk om aandacht te besteden aan details. Dit geval is niet anders. De afzender van de phishingmail is niet support@instagram.com, maar noreply@salesforce.com, wat meteen aangeeft dat de e-mail nep is.

Ook op de supportpagina zijn tekenen van fraude te zien. De URL in de adresbalk van de browser geeft aan dat de website zich op het illegale Meta-domein bevindt. In plaats daarvan wordt gebruikers businesshelp-manager.com aangeboden.

“De campagne toont een hoog niveau van aandacht voor detail, met e-mails en landingspagina’s die sterk lijken op legitieme berichten”, schrijven onderzoekers van Cofense.

“Door live-agentondersteuning toe te voegen, wordt er een extra laag van misleiding toegevoegd, waardoor gebruikers denken dat ze te maken hebben met het officiële Meta-ondersteuningsteam.”